Agora que você já sabe o que é uma Blackhole BGP (se caso ainda não saiba, confira nosso artigo sobre RTBH – Blackhole). Agora é hora de configurar ela e conseguir se proteger dos ataques DDoS.

Para resumir a Blackhole, é uma técnica de enviar uma rota para o “buraco negro” ou simplesmente fazer o roteador descartar os pacotes direcionados a esse IP. Com a Blackhole você também pode anunciar para seus fornecedores/upstreams esses IPs atacados e assim conseguir cessar os ataques.

Agora que já sei o que é, agora vem a pergunta, como fazer blackhole no meu roteador? No artigo de hoje vamos mostrar como configurar a Blackhole em roteadores Cisco

Para fazer a Blackhole de forma manual temos alguns passos que são:

- Identificar o IP atacado;

- Criar a rota para blackhole;

- Anunciar essa rota em blackhole via BGP para suas operadoras/upstreams.

Você pode automatizar tudo isso com o Made4Flow, já fechando uma sessão direta e não precisando fazer o trabalho manual.

Vamos lá então para as configurações

1 – Identificar o IP atacado

Você pode fazer isso através de análise de Netflow, como no Made4Flow, através dos gráficos e identificar através do Relatório de Dados Bruto, qual o IP tem um maior tráfego e possivelmente sendo a vítima do ataque.

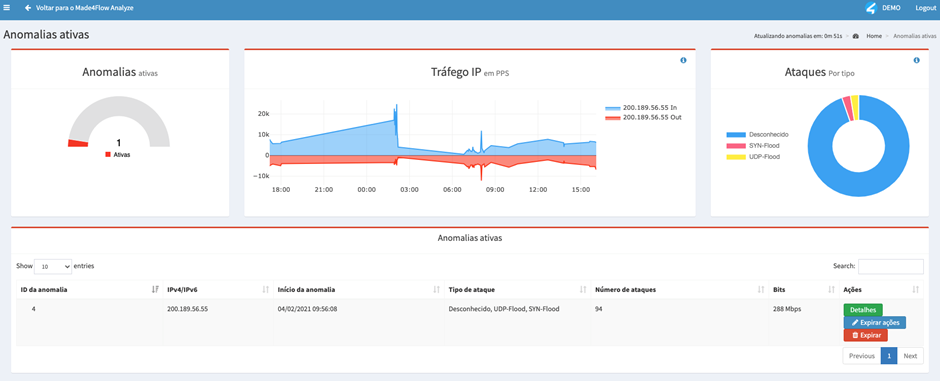

Dentro do Made4Flow, acesse por exemplo o Gráfico de Interface por Aplicação, depois, clicando em cima da porta com mais uso, você pode identificar qual IP está sendo atacado, ou através do Made4Flow, de forma simples acessando o módulo Anti-DDoS -> Anomalias Ativas.

O IP atacado foi o: 200.189.56.55 (Exemplo)

2) Criar uma rota para Blackhole ou Null0

Após identificar o IP atacado via Made4Flow, agora é hora de criar a rota em seu Roteador Cisco para efetivamente jogar o IP para Blackhole ou Null0.

Vamos supor que o IP atacado seja o 200.200.200.1, vamos criar a rota da seguinte maneira

Comandos aplicado:

enable

configure terminal

ip route 200.200.200.1 255.255.255.255 Null0

Após aplicar a rota apontando para Null0 esse IP irá PARAR DE FUNCIONAR!

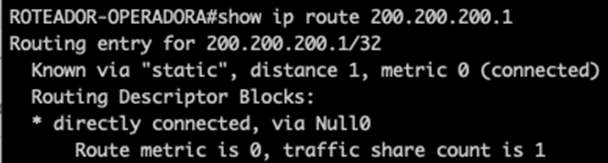

Você pode checar a rota usando o comando de show:

Se a rota estiver mostrando como Null0, você já está enviando-a para Blackhole.

3 – Anunciar o IP em blackhole via BGP para suas operadoras/upstreams

Após identificar e colocar em blackhole a rota, você precisa anunciar via BGP para suas operadoras/upstreams.

Obs: Antes da configuração é sempre recomendado falar com sua Operadora/Upstream para saber qual a community BGP de Blackhole.

A sessão BGP com sua operadora precisa estar estabelecida.

Para isso temos alguns passos:

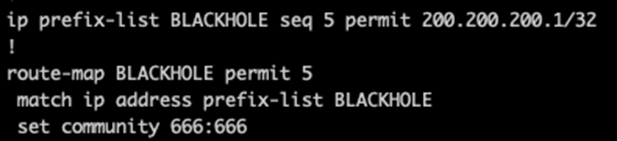

Configure a Community de Blackhole de sua Operadora/Upstream

Para configurar a community de blackhole para que posteriormente seja utilizada, precisamos executar o seguinte comando:

Comandos:

ip prefix-list BLACKHOLE permit 200.200.200.1/32

route-map BLACKHOLE permit

match ip address prefix-list BLACKHOLE

set community 666:666

set community 666:666

Caso seja necessário adicionar mais communities, aplique o mesmo comando mudando o nome e o número da community.

Dica: Fale com a sua operadora para saber qual community BGP de blackhole ela usa.

Anunciar o IP atacado com a community de BlackHole para o Upstream

Para realizar o anúncio do IP atacado com a community de blackhole, é necessário realizar os seguintes passos;

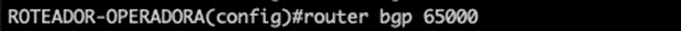

Entre na configuração de BGP do roteador Cisco

Após isso, realizamos o anúncio do IP atacado para o nosso Upstream, por meio do comando abaixo;

Comandos:

router bgp 65000

neighbor 192.168.100.1 as 64700

neighbor 192.168.100.1 route-map BLACKHOLE out

Automatizando com o Made4Flow

Com o Made4Flow, é possível automatizar o processo de anúncio para blackhole de IP’s atacados.

Para isso precisamos:

- Configurar a sessão BGP entre o Roteador de Borda e Made4Flow;

Para configurar a sessão BGP entre o Roteador e Made4Flow, você precisa criar uma route-map e depois a sessão BGP.

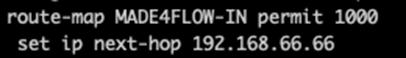

Para configurar a route-map:

Comando: route-map MADE4FLOW-IN permit 1000

set ip nex-hop 192.168.66.66

Neste caso é necessário adicionar o Next-hop manualmente no roteador.

Dentro do Made4Flow, você já pode anunciar com a community BGP e o Next-hop correto se preferir.

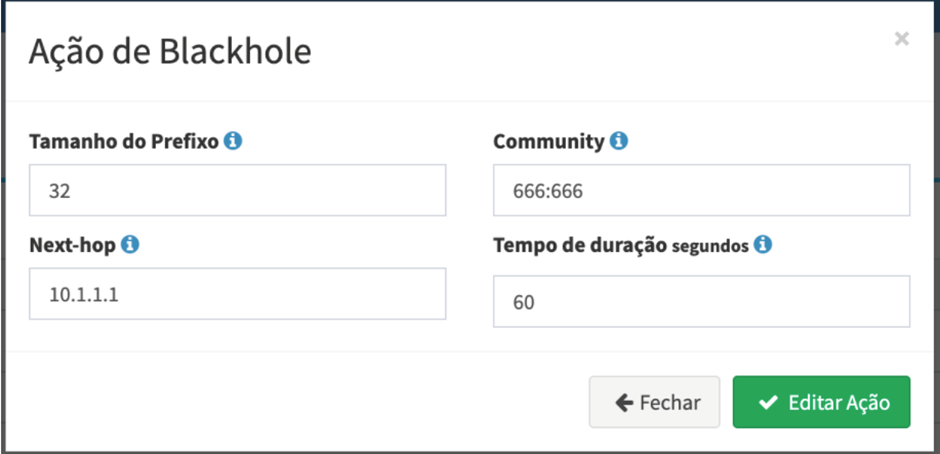

Configurar o Made4Flow para enviar via Ações

Dentro do Módulo de Anti-DDoS, você pode acessar o menu: Ações e Respostas e configurar a resposta para enviar a Blackhole com a community BGP correta:

Configurar o roteador para enviar para operadoras

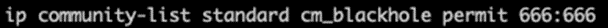

Para configurar para enviar para as operadoras/upstreams você precisa configurar para que a community BGP seja identificada no match da Route-map de saída.

Para isso precisamos configurar um ip community-filter

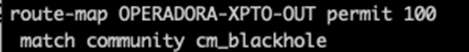

Próximo passo é configurar na Route-map da sua operadora/upstream, como no envio da blackhole, mas agora casando com a community no match, como em nossa configuração:

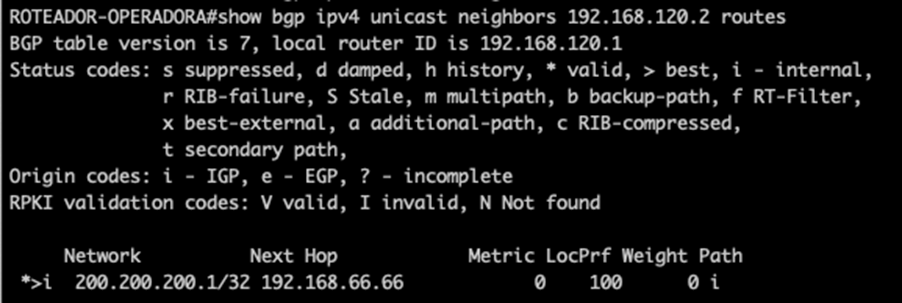

Checar se você recebe do Made4Flow

Comando:

show bgp ipv4 unicast neighbors 192.168.120.2 routes

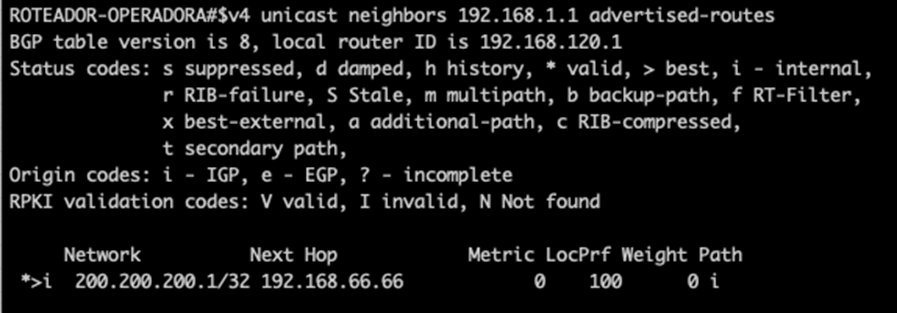

E se está enviando para a operadora:

Comando:

show bgp ipv4 unicast neighbors 192.168.1.1 advertised-routes

Feita essas configurações, está pronta a automatização do Made4Flow, ao receber um ataque o Made4Flow já pode enviar essa rota para Blackhole.

Temos outros conteúdos de como configurar Blackhole que você pode encontrar em nosso blog e qualquer dúvida que ainda tiver entre em contato com nosso time de especialistas

Leonardo Nascimento | Consultor Made4it