Nos últimos meses, nossa equipe técnica observou um aumento alarmante nos ataques DDoS, do tipo Carpet bombing, caracterizados por picos intensos de tráfego direcionados geralmente a todos os endereços IPs pertencentes ao ASN. Esses ataques têm impactado negativamente a conectividade de rede, apresentando um desafio adicional ao escapar da detecção por muitos sistemas de segurança DDoS convencionais.

Ao contrário dos ataques tradicionais, que se concentram em um único endereço IP, esses ataques mais recentes demonstram uma sofisticação maior. Eles enviam volumes menores de tráfego distribuídos entre diversos endereços IP, tornando a identificação de padrões e distinção entre tráfego legítimo e ataques DDoS uma tarefa muito mais complexa.

Em reposta a essa evolução nas áticas do cibercriminosos, a equipe de desenvolvimento do AntiDDoS, do Made4Flow, tomou medidas proativas. Recentemente implementamos uma série de novos Decoders, visando fortalecer nosso sistema de detecção. Essa melhoria busca conferir maior precisão e confiabilidade à nossa ferramenta de detecção e análise de anomalias, aprimorando significativamente nossa capacidade de identificar e neutralizar ataques DDoS mais sofisticados, tomando ações automatizadas que foram previamente configuradas em nossa ferramenta, como anúncio de prefixo BGP para mitigação ou links de Clean Pipe (Scrubing center), além de relatórios do ataque identificado.

Neste artigo, exploraremos os detalhes desses novos Decoders, desenvolvidos com base em análises extensivas do Made4Flow e capturas de pacotes. Essas implementações visam aperfeiçoar a resiliência do AntiDDoS, fornecendo uma defesa mais eficiente contra as complexidades dos ataques DDoS contemporâneos.

Novos Decoders do AntiDDoS Made4Flow:

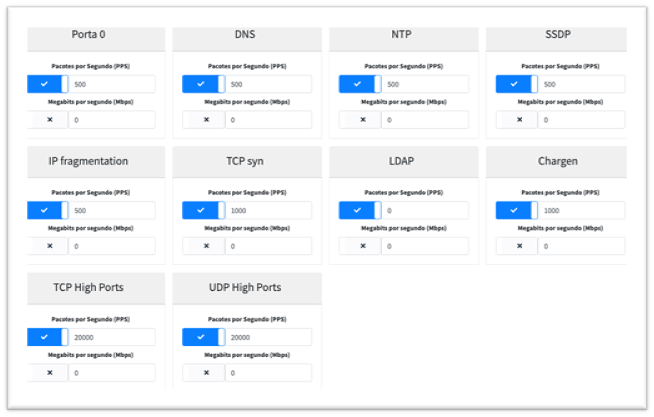

• Porta 0: Permite a identificação de ataques DDoS que utilizam a porta ZERO no protocolo UDP no pacote IP, seja como origem ou destino, pois essa tática é frequentemente utilizada em ataques de amplificação de DDoS.

• DNS: Uma característica presente em ataques DDoS, são pacotes recebidos de Servidores DNS ou Hosts respondendo solicitações DNS. Esses ataques são conhecidos como Amplificação por DNS, envolvem máquinas zumbis (máquinas infectadas), Servidor ou Ativos respondendo requisição DNS e o alvo.

• NTP: Outra tática muito utilizada, são ataques utilizando servidores NTP. Assim como os ataques baseados em DNS, esses ataques são conhecidos como Amplificação NTP, aproveitando-se de Servidores ou Hosts que respondem NTP para direcionar o ataque ao seu alvo. Embora seja comum que dispositivos conectados na rede façam consultas NTP para manter data e hora atualizados, é possível fortalecer a identificação de ataques DDoS ao definir um limite de tráfego comum por meio de um decoder.

• SSDP: O Simple Service Discovery Protocol (SSDP) pode ser explorado para enviar grandes volumes de pacotes ao Alvo, abusando de serviços de descoberta de dispositivos para amplificar o ataque e afetar a conectividade do Alvo.

• IP Fragmentation: A fragmentação de pacotes pode ocorrer quando um equipamento não consegue enviar todas as informações necessárias em um único pacote. O grande problema é que bloqueios em Firewall podem não ser tão eficientes e grandes respostas de solicitações DNS podem utilizar pacotes fragmentados. Um excesso desses pacotes pode afetar a rede e consumir demasiados recursos dos dispositivos de rede, com esse decoder, podemos definir um limite e deixar a detecção mais precisa.

• TCP Syn: Esse decoder desempenha um papel fundamental na detecção de ataques conhecidos como Syn Flood, que consiste em consumir recursos de servidores ou serviços de dispositivos, deixando-o indisponível para uso. Com o ajuste do limite correto, podemos implementar medidas preventivas eficazes, impedindo a ocorrência desse tipo de ataque e tomando ações que resultem na mitigação imediata.

• LDAP: O Decoder LDAP desempenha um papel importante na identificação de ataques DDoS que exploram servidores com LDAP ativo para realizar reflexões, amplificando assim o tráfego malicioso.

• Chargen: Apesar de ser um protocolo mais antigo, ele é utilizado em algumas impressoras de linha e podem ser explorados pelo atacante. Ter um limite definido para esse tipo de tráfego também é importante.

• TCP e UDP High Ports: Além dos protocolos já citados anteriormente, observamos em vários relatórios de ataques DDoS, a utilização de portas altas, superiores à porta 1024, com os protocolos de transporte TCP e UDP. Portanto, é importante definir limites para esses 2 protocolos, deixando mais assertivo a detecção dos ataques que utilizam portas altas.

A inclusão de novos Decoders permitem tornar a detecção de ataques DDoS mais eficiente, com uma variedade de protocolos, protegendo contra diferentes tipos de ataques DDoS, minimizando os falsos positivos e permitindo uma identificação mais precisa de ameaças reais.