A Blackhole ou na tradução literal de “buraco negro” é uma técnica que descarta os pacotes destinados a um IP ou range de IP’s nos roteadores de borda (BGP) de um Provedor de Internet. Uma vez detectado um ataque DDoS, a Blackhole pode ser usada para dropar/descartar todo o tráfego destinado ao IP atacado ou range de IP atacados assim protegendo a Rede de uma sobrecarga ou que ela pare por conta do volume de trafego do DDoS

A RTBH ou Remote Triggered Blackhole é a técnica que através do BGP o trafego destinado ao IP atacado pode ser facilmente descartado no Backbone ou na camada de BGP assim evitando que a rede toda pare ou sofra degradação por conta do Ataque DDoS.

Para ficar mais fácil a explicação vamos dar um exemplo: O provedor XPTO tem o prefixo 200.200.200.0/24 associado a seu ASN123456, e dentro deste provedor existe uma empresa Bolinha que sofreu um Ataque DDoS, para que a rede do provedor XPTO não pare por completo, eles adicionam a configuração de blackhole para essa empresa Bolinha, assim protegendo sua infraestrutura e deixando somente a empresa Bolinha sem os serviços

Quais são os prós e contras?

Prós:

- Eficiente contra ataques DDoS

- Sua implantação é muito simples e rápida

- Suporte a todos os vendors (marcas de equipamentos)

- Amplamente implantandos em Operadoras de todos os tamanhos

Contras:

- O IP de blackhole para de funcionar completamente

- Em ataques direcionados a vários IP’s ele pode gerar mais problema do que solução

Como funciona na pratica a Blackhole?

Assim que é detectado o ataque, através de uma analise de Netflow, o Made4Flow é exemplo de software de analise de Netflow ou via um mirror de porta e é determinado qual o IP de destino do Ataque DDoS é possivel configurar o Roteador para que envie a Rota para Blackhole ou mais especificamente para Null0 (Em roteadores Cisco/Huawei) ou Discard (Juniper) ou Blackhole (Mikrotik), literalmente jogando essa rota para o “buraco negro” assim descartando o trafego destino aquele IP.

No mundo de BGP é possível enviar essa rota de Blackhole para sua operadora para que ela possa fazer o descarte dos pacotes dentro da rede dela e também enviar para todas as operadoras fazendo assim que todo o mundo conheça que esse IP não funcione mais. Vamos mostrar mais a frente como funciona a Blackhole no mundo BGP.

Como configurar a Blackhole?

Após determinar o IP atacado o operador do Roteador acessa o equipamento, configura uma rota estatica com o IP de destino do Ataque sendo seu next-hop (ou gateway) como Null0 ou Blackhole

Um exemplo de configuração em Roteadores Huawei é a seguinte sintaxe:

[~rt-huawei-ne40]ip route-static 200.200.200.200 32 NULL 0

Explicando o comando: Todo o pacote com destino ao IP 200.200.200.200 será enviado para a Null0 (Blackhole) e assim todo o seu trafego descartado.

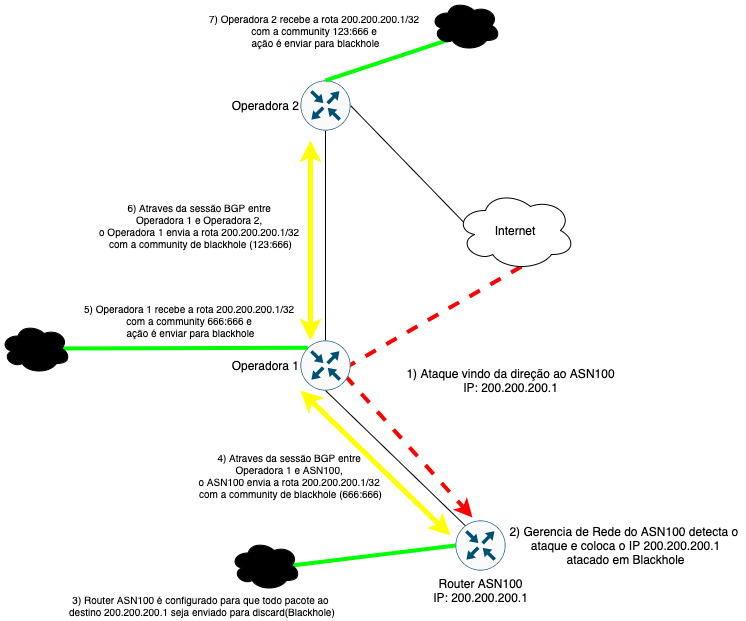

Você ainda precisa anunciar via BGP essa rota de blackhole para que sua operadoras recebam e também descartem o trafego a esse IP atacado. Para ficar mais claro, temos a imagem abaixo demostrando todo o processo de anuncio da Blackhole

Nos próximos artigos vamos mostrar como configurar Blackhole nos Roteadores Huawei, Cisco, Juniper e Mikrotik.

Se você ficou com alguma duvida nos contate via Rede Social ou WhatsApp!

Até os próximos artigos!

Por que é o IP atacado que tem que ser inviabilizado? Não é esse o objetivo do DDoS?

Ataques DDoS tem por característica ter milhares de IPs de Origem e muitas vezes vir por diversas formas, o que já inviabiliza esse tipo de ação. Outra característica comum é o atacante spoofar o IP de Origem, ou seja, ele se máscara de um IP válido como o 8.8.8.8, quando na verdade seria outro. Portanto por isso a ação é sempre no IP atacado.

A ação de mitigação ou flowspec tem sido a mais recomendada hoje em dia.

Blackhole para origem só é inviável para quem ainda usa Mikrotik na borda.

Sobre o fato de serem vários endereços, isso pode ser facilmente gerenciado:

https://github.com/PatrickCronin/routesum