DDoS o Denegación Distribuida de Servicios, también conocido como ataque de denegación de servicio, es un tipo de ciberataque (si quieres saber más consulta nuestro artículo sobre Ciberataques) en el que el hacker (o atacante/atacante) intenta sobrecargar un servidor, un equipo de red como router, switch, BRAS/BNG, firewall, un ordenador o una red para que los servicios o su uso dejen de estar disponibles.

Los ataques distribuidos de denegación de servicio, DDoS, no tienen como objetivo robar información a las víctimas, sino derribar o dejar inoperativa una red o un servicio (entiéndase por servicio un servidor web, una base de datos, una aplicación bancaria). Los DDoS también pueden servir de «cortina de humo» para ocultar otros ataques que pueden producirse al mismo tiempo y que pueden robar información.

A diferencia del DoS, en el que sólo se utiliza un ordenador o host en el ataque, el DDoS utiliza miles e incluso millones de ordenadores y dispositivos para atacar a sus víctimas.

¡¿Además por qué alguien haría eso?!

Dentro de las diversas razones que tenemos para un ataque DDoS, con el tiempo que los más comunes son:

- Competidores en el mismo segmento

- Extorsión monetaria

- Problemas personales entre directivos o empleados

- Denigrar la imagen de otra empresa

- Distracción para otros ataques

- Creencias, ideologías o políticas

- Diversión para algunos hackers

- Fama o estatus para los hackers

- Para algunos hackers es un negocio vender ataques DDoS

- Y muchas otras razones que personas malintencionadas pueden tener

Pero ahora, en 2021, ¿tengo que preocuparme por los DDoS?

La respuesta a esto es: NECESITAS CUIDARTE, aquí abajo hay algunas noticias de todo el mundo:

Y no son sólo las grandes empresas las que sufren ataques DDoS, como un operador o grandes empresas de servicios, sino que también hemos visto muchas pequeñas empresas que sufren ataques DDoS de gran volumen y muchas formas diferentes de ataque.

Un segundo factor para preocuparse son los precios para generar un ataque DDoS, algunos sitios tienen «DDoS a partir de 5 euros», por lo que si alguien tiene un poco de dinero no necesita ser un hacker para generar un DDoS contra alguien.

Así que si tienes una red es importante preocuparse por DDoS.

Pero, ¿cómo funciona un ataque DDoS?

Aquí en este artículo voy a explicar cómo funciona de una manera muy básica, si quieres saber un poco más en profundidad echa un vistazo a este artículo más detallado sobre Cómo funciona un ataque DDoS.

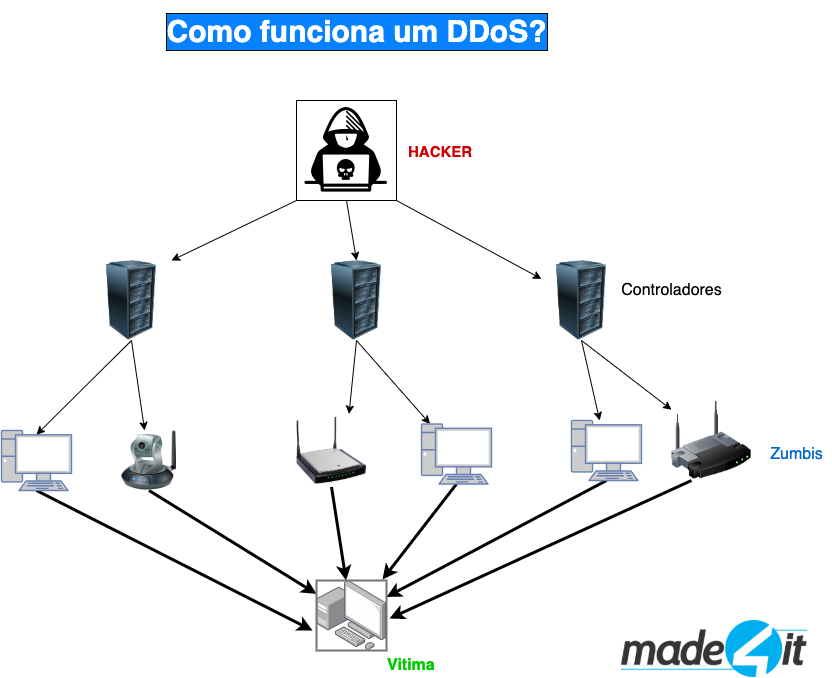

Los ataques DDoS suelen producirse a través de botnet o red zombi controlada por Hacker. Estas redes pueden tener millones de dispositivos controlados por el hacker, que puede simplemente enviar una orden a todos estos dispositivos para que empiecen a enviar paquetes a la víctima, generando así un ataque DDoS. Varios dispositivos son propensos a ser zombis en una botnet como: ordenadores con virus, cámaras de seguridad con vulnerabilidades, routers domésticos (o CPE) con vulnerabilidades, equipos IoT e incluso tu frigorífico inteligente puede ser un zombi en una botnet.

La siguiente imagen muestra un poco mejor cómo funciona un DDoS:

El hacker utiliza servidores remotos, que en el diseño se denominan controladores, donde utiliza estos servidores para enviar comandos a zombies que pueden ser millones de dispositivos infectados / agujeros de seguridad que envían paquetes (o datos) a la víctima del ataque, generando así millones de paquetes y un tráfico enorme creando DDoS y probablemente sobrecargando los servidores y la red y afectando a los servicios.

Algunos ataques tienen una amplificación muy grande, como NTP (123/UDP) que puede amplificarse hasta 556 veces, SSDP (1900/UDP) que puede amplificarse 30 veces o Chargen (19/UDP) que puede amplificarse hasta 358 veces. En el sitio web cert.br puede consultar algunos protocolos más que pueden amplificarse a través de botnets: https://www.cert.br/docs/whitepapers/ddos/

¿Y cómo puedo protegerme?

No hay una fórmula mágica ni una solución TOTAL contra los DDoS (sí la hay: dejar el ordenador apagado lol), pero hay algunas medidas que debes adoptar para disminuir las posibilidades de que alguien te ataque. Puntualizaré algunas aquí:

1 – Haga los deberes

Si tu red está toda abierta, con todos los puertos abiertos a todo en Internet tienes un gran problema. Pero como medidas para disminuir los ataques puedes:

– Utilizar cortafuegos para controlar el acceso a la gestión de equipos

– Apague lo que no utilice en su red troncal y equipos de red

– En IPv6 también hay que protegerse

– Bloquear el Spoofing con uRPF o firewall

– Validar la configuración de sus servidores y equipos de red

– Ocúpese de los equipos de sus clientes, como: CPE/Routers y equipos más pequeños de última milla. Bloquear el acceso a su gestión es una buena forma de hacerlo

2 – Cree su estructura de protección

Desgraciadamente, se producirán ataques aunque hagas los deberes, por lo que prepararse para el «mal» día es clave. Crear un marco de protección es importante para observar varios puntos y prever qué ataques cambiarán.

Pero, ¿cómo protegerse?

En este artículo trataremos dos formas de hacerlo:

1) Blackhole BGP

A través de RTBH (Remote Triggered Black Hole) puedes anunciar vía BGP una ruta que irá a un Blackhole. Con ello los paquetes destinados a esa IP serán caídos y a través de BGP puedes informar a tus Upstreams para que hagan lo mismo hasta que la IP deje de funcionar en todo Internet.

Uno de los factores limitantes es que la IP anunciada en el blackhole deja de funcionar y un segundo factor limitante es la cantidad máxima de IPs en blackhole, la mayoría de los operadores limitan en unas pocas rutas en la sesión BGP, si anuncias más de las excedidas la sesión BGP se caerá y tu tráfico utilizará otras rutas.

Si su ataque cambia y comienza a atacar múltiples IP’s en su red será necesario utilizar el Scrubbing Center/Mitigation para limpiar los ataques.

2) Centro de limpieza/Mitigación a diferencia del agujero negro.

El Scrubbing Center o Mitigación, algunos todavía lo llaman Cloud AntiDDoS, Tráfico Protegido y algunas variantes más, son los centros de depuración de tráfico. Cuando recibes un ataque en lugar de enviar un Blackhole como se mencionó anteriormente puedes enviar tu tráfico al centro de Scrubbing que limpiará el ataque, literalmente como separar la «paja del trigo», siendo la paja los paquetes de ataque y el trigo el tráfico limpio. Generalmente, los centros de fregado se adquieren por capacidad de tráfico limpio.

Los centros de limpieza pueden ser contratados durante los ataques, pero como estamos hablando de planificación es muy importante que se evalúen las características, los puntos de presencia y la latencia.

Es normal que cuando el tráfico se mitiga suba la latencia o tenga problemas para acceder a algunos sitios.

Y LO QUE ES MÁS IMPORTANTE: ¡hay que automatizarlo!

Tanto el blackhole como el scrubbing center no se activarán por sí solos y será necesario intervenir manualmente, pero como seres humanos, los administradores de red no permanecerán conectados el 100% del tiempo y mirando gráficos o tráfico de red.

Para que esto no sea un problema para ti, existen soluciones donde puedes automatizar la detección de ataques y también las acciones necesarias como Blackhole y envío del tráfico al Scrubbing Center, y la mejor de ellas es Made4Flow.

Con ella, puede configurarla para que identifique los ataques y tome ya las medidas necesarias. Incluso puede recibir un aviso de que se ha producido un ataque y nuestra solución le protegerá, ¡todo ello en menos de 2 minutos!

Si está siendo atacado o sufre un ataque, póngase en contacto con nosotros, ¡podemos ayudarle!

En próximos posts tendremos más detalles sobre DDoS, cómo funcionan en la práctica, cómo configurar sesiones BGP Blackhole, para un centro de scrubbing y ¡mucho más!

Si también quieres saber un poco más sobre los ataques, hicimos una emisión en directo de casi 2 horas de duración dando muchos consejos y mostrando cómo funcionan los ataques, ¡haz clic en el enlace para verlo!

Y síguenos también en las redes sociales para saber más sobre Made4it y Made4Flow