Hoje vamos falar sobre como fazer acesso inicial aos equipamentos UFISPACE com sistema operacional OcNOS da IP Infusion.

O primeiro acesso ao equipamento deve ser feito utilizando um cabo serial. A maioria dos computadores hoje não dispões de uma conexão serial, sendo assim, é possível utilizar um adaptador console usb RJ45 como o exemplo da foto:

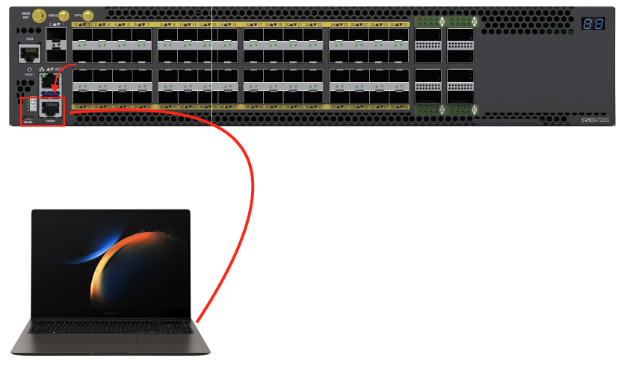

Com o cabo em mãos, deve-se conectar o lado do RJ45 na porta console do equipamento UFISPACE, conforme o exemplo abaixo:

Com a conexão física entre o computador e UFISPACE, podemos então utilizar um software, como o teraterm, putty, dentre outros para fazer o acesso inicial.

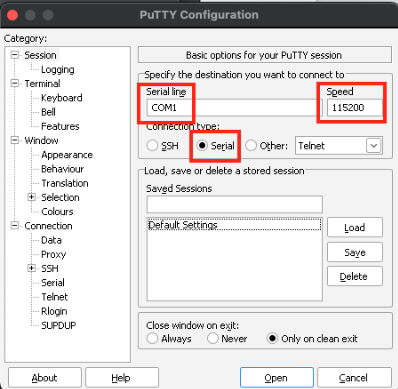

Neste exemplo, vamos demonstrar como fazer utilizando o Putty.

Para isso, abra o Putty, e insira em os dados conforme abaixo:

Em Serial line, coloque o nome da interface COM do seu computador. Isso pode variar de acordo com cada equipamento.

Speed de acesso aos UFISPACE devem ser configurados em 115200.

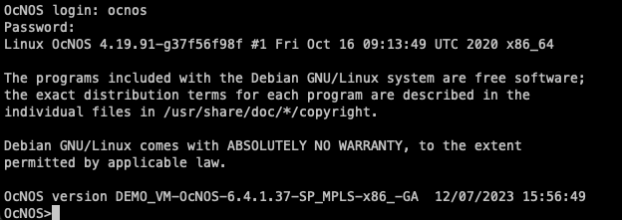

Com acesso via console chegaremos a tela de solicitação de usuário e senha, que por padrão vem com usuário “ocnos” e senha “ocnos”:

Após acessar via console, primeira recomendação é alterar a senha do usuário ocnos para uma mais forte, para isso, devemos seguir os passos:

1 – Entrar em modo enable:

OcNOS>enable2 – Entrar no modo de configuração:

OcNOS#configure terminal3 – Alterar a senha do usuário, e criar um novo usuário, conforme o exemplo:

OcNOS(config)#username ocnos password S3nh4-Super-F0rt3

OcNOS(config)#username made4it password S3nh4-Super-F0rtissima

OcNOS(config)#username made4it role network-admin4 – Alterar o nome do equipamento:

hostname UFISPACE-015 – Aplicar a configuração:

OcNOS(config)#commit6 – Por fim, salvar a configuração:

OcNOS(config)#do write

Building configuration…

[OK]Agora, vamos configurar uma interface para gerência.

Por padrão, equipamentos UFISPACE vem com a interface “eth0” para ser utilizada com uma gerência out-of-band.

Uma boa prática, é deixar a gerência somente em uma VRF de gerência, e que tenha acesso controlado somente através dessa VRF.

Para realizar essa configuração, seguimos os seguintes passos:

1 – Acessa a interface eth0:

OcNOS(config)#interface eth02 – Atribui a VRF management a interface:

OcNOS(config-if)#ip vrf forwarding management3 – Configura o IP de gerência e descrição da interface:

OcNOS(config-if)#ip address 10.10.0.2/30

OcNOS(config-if)#description GERENCIA4 – Aplica configuração e salva:

OcNOS(config)#commit

OcNOS(config-if)#do write

Building configuration…

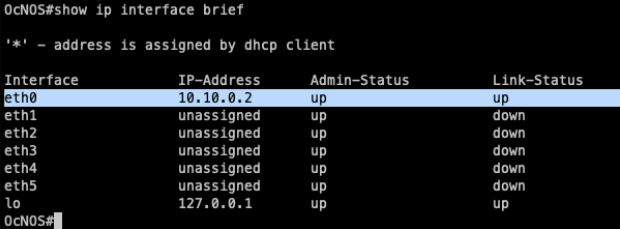

[OK]Para validar a configuração da interface, podemos utilizar o comando “show ip interface brief”, conforme o exemplo:

Se estiver no modo de configuração, utilize o comando “do show ip interface brief”

Para configurar a rota default na vrf, utilizamos o seguinte comando:

OcNOS(config)#ip route vrf management 0.0.0.0/0 10.10.0.1 eth0 description ROTA DEFAULT

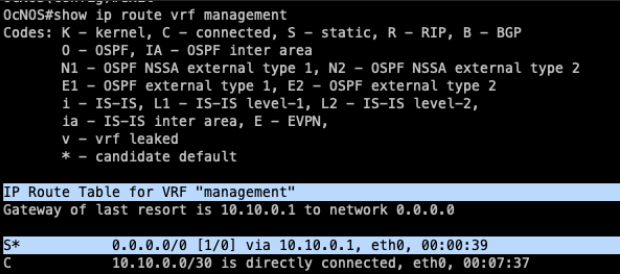

OcNOS(config)#commitPara validar a rota default na VRF, podemos utilizar o comando:

OcNOS#show ip route vrf management

Por padrão, o ssh já vem habilitado na vrf management, caso queira desativar, utilize o comando:

OcNOS(config)#no feature ssh vrf managementPara ativar SSH na vrf main, utilize o comando:

OcNOS(config)#feature ssh

OcNOS(config)#commitPor fim, é importante configurar ACL’s para proteger o acesso SSH e permitir somente redes que realmente podem ter o acesso ao equipamento.

Vamos então configurar a ACL que contenha nossas redes admin, que nesse caso serão as redes 10.10.0.0/30 e 172.16.0.0/24:

OcNOS(config)#ip access-list admin

OcNOS(config-ip-acl)#10 permit tcp 10.10.0.0/30 any eq ssh

OcNOS(config-ip-acl)#20 permit tcp 172.16.0.0/24 any eq ssh

OcNOS(config-ip-acl)#65000 deny any any any

OcNOS(config-ip-acl)#commitAgora precisamos aplicar a ACL no line vty:

OcNOS(config)#line vty

OcNOS(config-all-line)#ip access-group admin in

OcNOS(config-all-line)#commit

OcNOS(config-all-line)#do write

Building configuration…

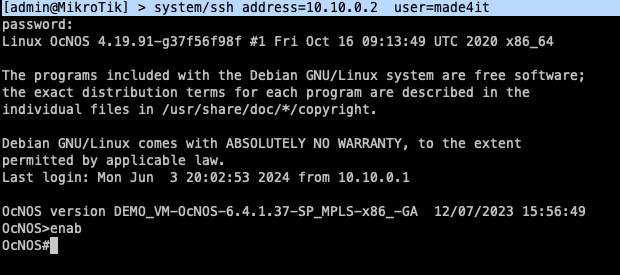

[OK]Testando acesso por ssh com novo usuário criado:

Vemos que o acesso funcionou corretamente.

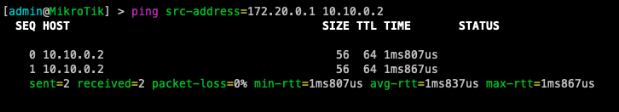

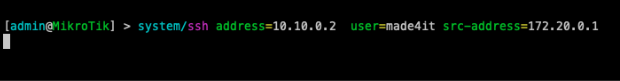

Agora vamos testar se a ACL que criamos para proteção está funcionando.

Neste caso, vamos utilizar como origem o IP 172.20.0.1 para acesso ao equipamento:

Vemos que o ping funciona normalmente:

Porém não nos dá acesso SSH, confirmando que a ACL está funcionando corretamente:

Agora vamos configurar SNMP para fazer monitoramento por um sistema como o Zabbix.

Para habilitar SNMP na vrf management, utilizamos o comando:

UFISPACE-01(config)#snmp-server enable snmp vrf management

UFISPACE-01(config)#snmp-server community made4it vrf management

UFISPACE-01(config)#commitCaso seja utilizado a vrf main para fazer o monitoramento, simplesmente utilizamos os comandos:

UFISPACE-01(config)#snmp-server enable snmp

UFISPACE-01(config)#snmp-server community made4it-vrf-main

UFISPACE-01(config)#commitÉ importante mantermos a hora do equipamento correta para que seja possível validar logs para troubleshooting com a hora local correta. Para isso, vamos realizar a configuração de NTP para atualização da data e hora:

UFISPACE-01(config)#feature ntp vrf management

UFISPACE-01(config)#ntp enable vrf management

UFISPACE-01(config)#ntp server 200.160.7.186 vrf management

UFISPACE-01(config)#commitPara verificar os peers NTP, utilizamos o commando:

#show ntp peers

-----------------------------------------------------------

Peer IP Address Serv/Peer

-----------------------------------------------------------

200.160.7.186 Server (configured)

#show ntp peer-status

Total peers : 1

* - selected for sync, + - peer mode(active),

- - peer mode(passive), = - polled in client mode

remote refid st t when poll reach delay offset jitter

==============================================================================

* 200.160.7.186 LOCAL(0) 7 u 14 32 37 0.194 -4.870 3.314 Agora devemos corrigir o timezone para que a hora fique correta:

UFISPACE-01(config)#clock timezone Sao_Paulo

UFISPACE-01(config)#commit Outra funcionalidade importante é a possibilidade de utilizar “commit confirmed” com timeout, para utilizar em casos de configurações que podem causar downtime na rede.

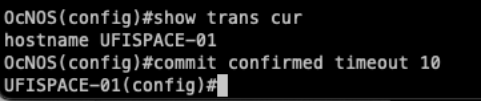

Vamos fazer um exemplo alterando o hostname e aplicar com “commit confirmed timeout” de 10 segundos:

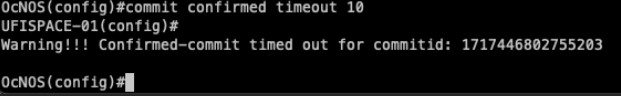

Se o commit não for confirmado, a configuração irá voltar para a configuração anterior:

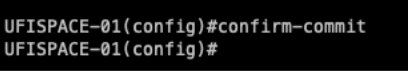

Para confirmar o commit, utilizamos o comando “confirm-commit”.

Conclusão

Após concluir as configurações iniciais, o equipamento estará pronto para responder ao acesso SSH via rede para os IPs autorizados no firewall e com os usuários configurados. O monitoramento SNMP também poderá consultar as informações utilizando a Community criada. Se surgir alguma dúvida sobre a configuração inicial do UFISPACE, entre em contato conosco para que possamos auxiliá-lo.