Nesse artigo, vamos abordar a instalação do servidor PFSense na sua rede, para que possa usufruir de todas as funcionalidades que essa plataforma possui, que vão desde Firewall e NATs, até Proxy e VPN, tudo em um servidor leve e simples de configurar.

Download do Instalador

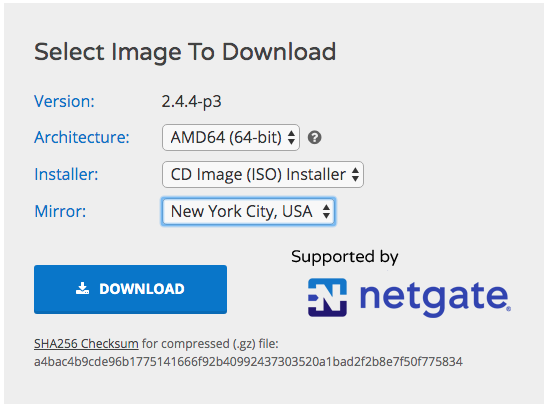

O primeiro passo será acessar o site https://www.pfsense.org/download/ e definir a arquitetura e espelho que serão baixados. Para nossos propositos, utilizaremos a Arquitetura AMD64, utilizando o Instalador ‘CD Image (ISO)’, para subir como uma VM comum. O espelho pode ser o mais perto do seu local atual, caso esteja no Brasil, pode ser o de Nova York mesmo.

Configurações da Máquina

Vamos seguir para a criação da VM. Nesse ponto, a máquina deve ser dimensionada de acordo com sua estrutra e o que será realizado nela. Quanto mais regras de Firewall/NAT, Proxy e recursos utilizados, e quantidade de Máquinas que o PFSense vai atender, maior a necessidade de recursos, mas de qualquer forma, não deverá ser nada muito pesado.

Para nossa instalação, irei utilizar uma VM com 1GB de RAM, utilizando de 8GB de Disco e um núcleo de processamento.

É importante que a máquina tenha sempre duas interfaces de rede, sendo uma WAN e uma LAN. A interface LAN, como o nome já diz, irá se conectar à rede interna, comunicando com a sua estrutura. Já a interface WAN irá se comunicar com a rede externa.

Dessa forma, o PFSense irá servir como Gateway para a estrutura interna, poderá atuar como DNS, Proxy, Firewall, DHCP Server, e todo o restante que o mesmo oferece.

Instalação

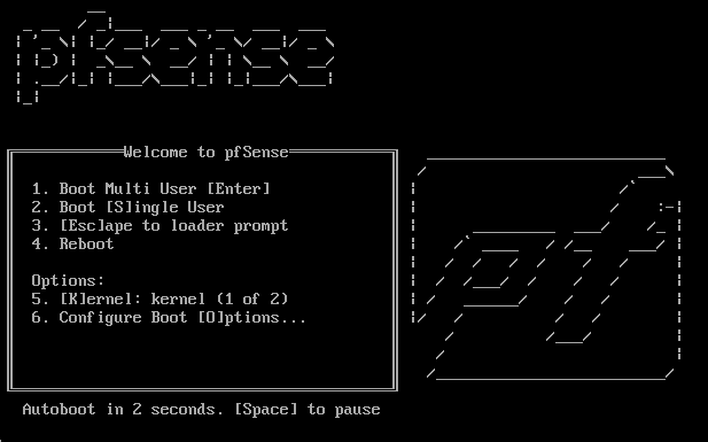

Após a VM estar preparada, vamos dar início na Instalação do PFSense. Para começarmos, basta fazer sua máquina dar boot utilizando a ISO que baixamos. Em caso de máquina física, basta gravar a ISO e inserir no Drive de CD, para que possamos fazer o boot através do Instalador.

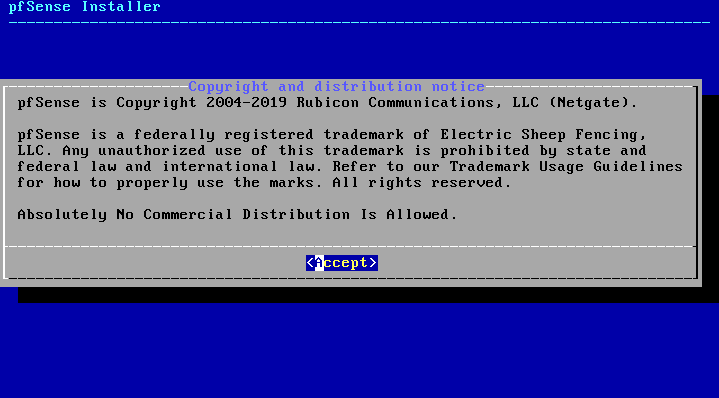

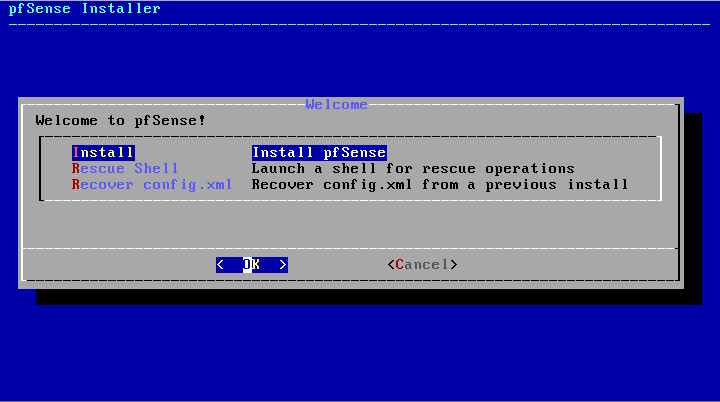

Na primeira tela, podemos concordar com os termos de Uso, então, selecionar a opção ‘Install’.

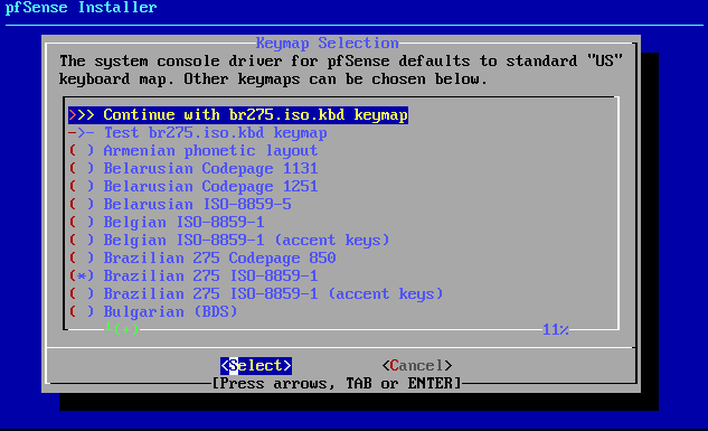

Após isso, será exibida uma tela para a seleção do formato de teclado atual. Basta escolher a opção ‘Brazilian’, caso o teclado seja ABNT-2, ou dar um ‘Continue’ em caso de teclado Americano/Internacional, que são os formatos mais comuns. Caso utilize outra estrutura de teclado, é só escolher a opção referente ao formato atual.

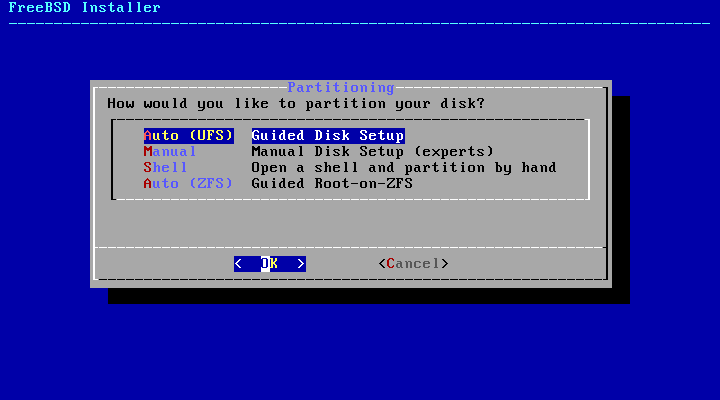

Escolhendo o mapeamento de teclas, podemos fazer o Particionamento de disco, nesse caso, podemos escolher a opção ‘Auto (UFS)’, que o instalador irá particionar automaticamente e instalar o Sistema com as configurações padrão.

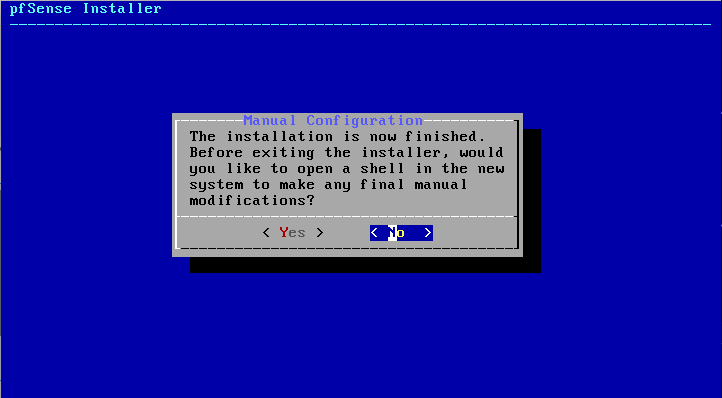

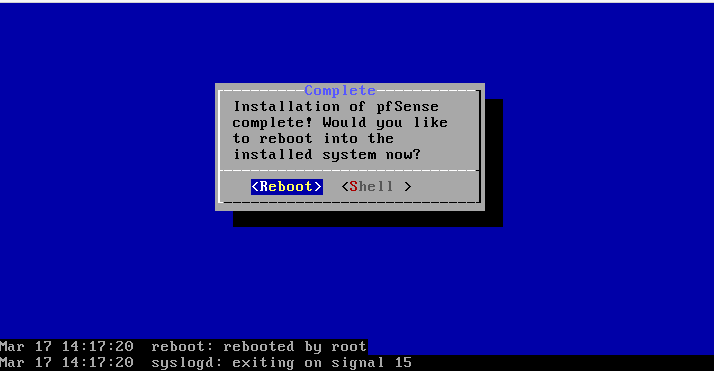

Finalizando a instalação, podemos subir o Shell para editar algumas configurações manuais pontuais, ou rebootar a máquina para que o PfSense suba corretamente. Irei apenas rebootar a máquina e configurar após ele estar UP corretamente. Para isso, basta clicar em ‘No’, e então em ‘Reboot’. Lembrando de remover a ISO após encerrar o instalador.

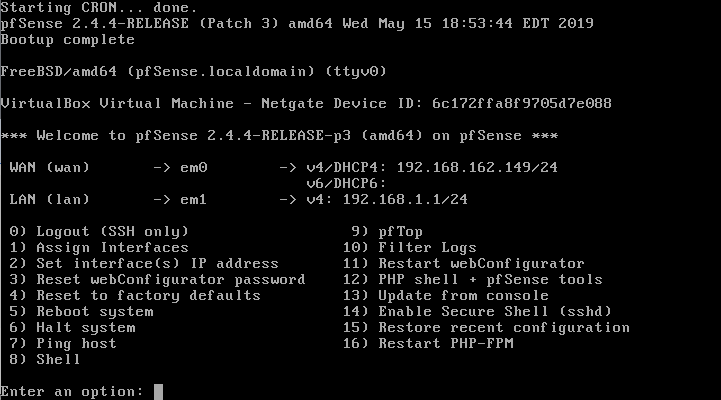

Caso tenha feito tudo corretamente, terá uma tela semelhante à essa:

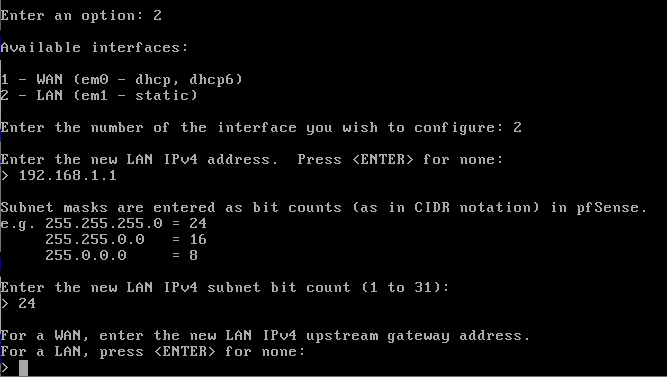

Caso queira alterar ou assignar o IP de acesso da máquina, pode selecionar a opção “2) Set interface(s) IP address” na CLI, então definir qual interface irá alterar.

Ao digitar o IP, definimos à máscara de sub-rede (1 a 31), e por fim, definir o gateway do server. Caso seja uma interface LAN, basta teclar ‘Enter’, visto que o gateway será apenas para a WAN.

O PFSense irá ‘perguntar’ se gostaria de utilizar IPv6 nele, e configurar um DHCP Server através dele, para que outras máquinas possam pegar IP automaticamente do PFSense na rede.

Configuração WEB

Com a parte da instalação estando finalizada, podemos partir para as configurações básicas na tela WEB, chamada de WebGUI.

Caso não consiga acesso na parte WEB, mas tenha ping para a máquina, basta selecionar a opção “8) Shell” e então rodar o comando “easyrule pass wan tcp x.x.x.x y.y.y.y 443” (substituindo x.x.x.x pelo seu IP e y.y.y.y pela máscara de sub-rede) para permitir o IP de origem especificado a acessar a tela WEB. Caso não tenha sucesso com o comando anterior, pode rodar o “pfSsh.php playback enableallowallwan“, que irá permitir TODAS as conexões na porta WAN.

É importante acessar e configurar o firewall bloqueando acesso logo em seguida, para evitar possíveis invasões no server!

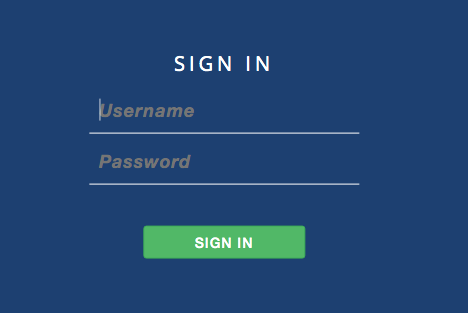

Tendo acesso à tela WEB, basta logar no PfSense com o acesso padrão, sendo usuário “admin” e a senha “pfsense”.

Logo ao acessar pela primeira vez, um Wizard de configuração irá o auxiliar a configurar o servidor.

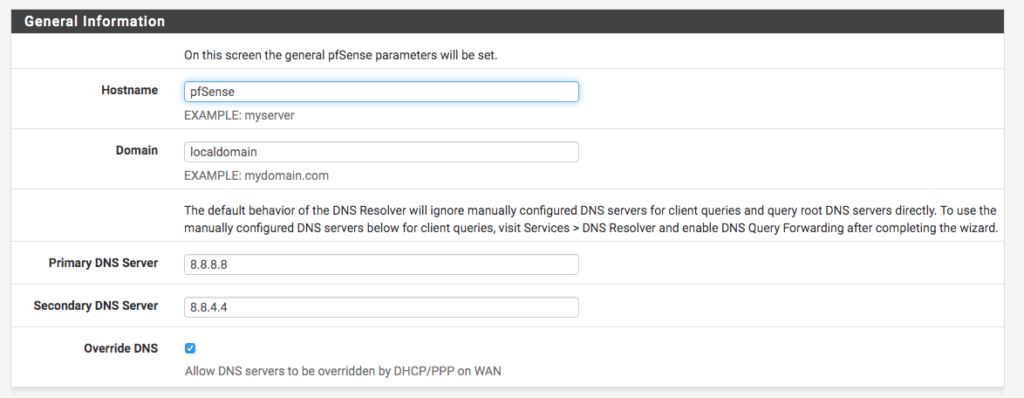

Primeiramente, basta dar <Next> para concordar com as informações. Chegando na tela de Configuração Geral, basta preencher com os dados pertinentes ao seu server (Hostname, Domínio, DNS Servers).

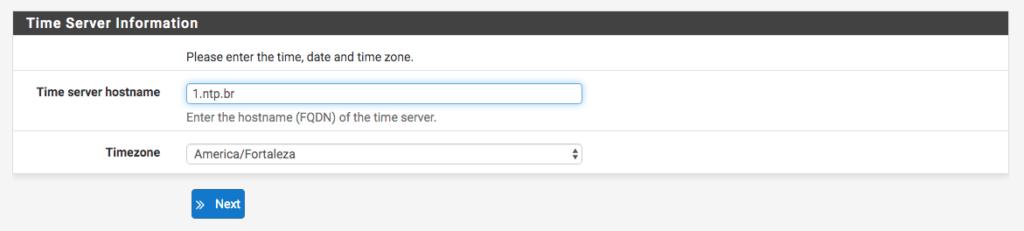

Em seguida, selecionar o servidor NTP de horário e a Timezone. É importante que o horário esteja correto, pois o PFSense trabalha com algumas opções de Agendamento, assim como manter o horário correto, facilita na visualização de logs e análise de dados com Timestamp.

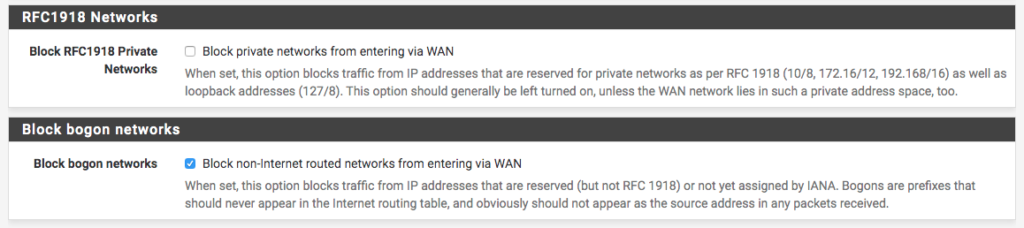

No passo 4/9, temos as configurações de rede.

Mais uma vez, basta preencher de acordo com o seu cenário atual. No fim desse passo tem duas opções muito importantes:

- Block RFC1918 Private Networks: Essa opção irá bloquear acesso de IPs privados da RFC1918 na interface WAN. Com isso, apenas a LAN estará acessível à IPs privados.

- Block bogon networks: Essa opção irá bloquear tráfego de bogons na interface WAN. Bogons, resumidamente, se tratam de IPs reservados não pertinentes à RFC1918, assim como IPs não alocados por orgãos de regulamentação.

Independente dessas opções, é sempre interessante filtrar a interface WAN à IPs de fora de seu conhecimento, para impedir ataques e invasões na sua infra-estrutura.

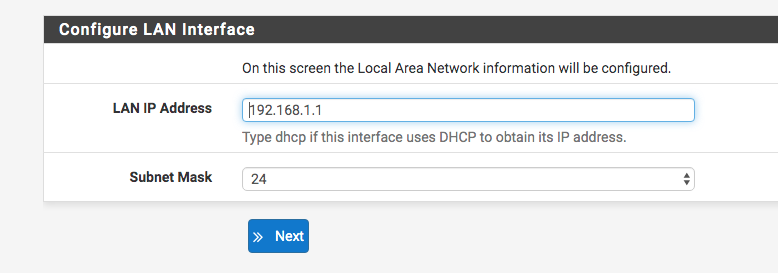

No passo 5/9, temos a configuração da interface LAN, caso deseje fazer alguma alteração. Por padrão, essa interface atua como ‘Gateway’.

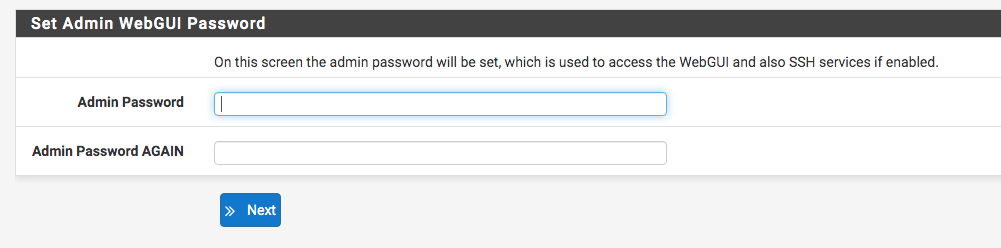

Para o passo 6/9, temos a alteração de senha do user ‘admin’. É extremamente recomendável a alteração, pois, a senha padrão acaba trazendo uma vulnerabilidade ao server e à toda a sua infra-estrutura.

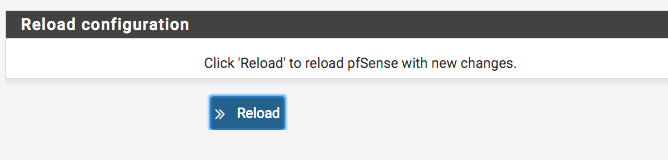

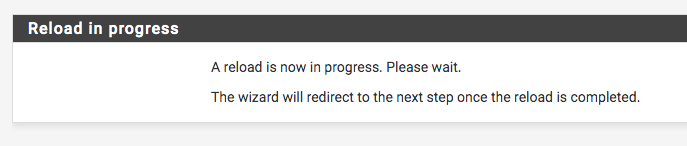

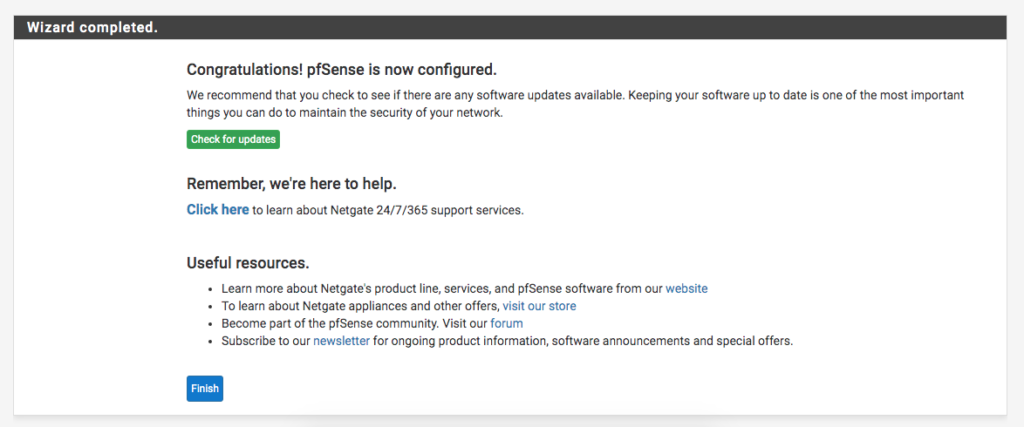

Na sequência, o ‘Wizard’ irá aplicar o que foi feito e concluir as alterações. Basta clicar em ‘Finish’.

Ao finalizar o Wizard, teremos nosso PFSense pronto para o uso!

Nos próximos posts. Iremos ensinar a criar uma VPN utilizando o PFSense, para que tenha acesso à sua Rede Interna, através de sua casa.

Obrigado e até os próximos Posts.

Adriano Elias de Souza

Consultor de TI

Made4it