Hoy vamos a hablar un poco sobre BGP Flowspec y su eficacia para mitigar los ataques DDoS.

¿Qué es Flowspec?

BGP Flow Specification (Flowspec) se define en RFC 5575(Dissemination of Flow Specification Rules), define cómo se utiliza Flowspec para distribuir reglas de flujo a través del protocolo BGP.

Básicamente, Flowspec es una extensión del protocolo BGP que permite a los routers aplicar reglas como ACL dinámicas o reglas de cortafuegos dinámicas a tipos específicos de tráfico. Estas reglas pueden basarse en diversos criterios, como el origen, el destino, el protocolo, el puerto, etc.

A continuación se muestra una tabla con todas las posibilidades de clasificación del tráfico Flowspec:

| BGP Flowspec NLRI Type | QoS Match Fields |

| Type 1 | Destination IP / IPv6 address |

| Type 2 | Source IP / IPv6 address |

| Type 3 | IP / IPv6 Protocol |

| Type 4 | Source or destination port |

| Type 5 | Destination port |

| Type 6 | Source port |

| Type 7 | ICMP Type |

| Type 8 | ICMP Code |

| Type 9 | TCP flags |

| Type 10 | Packet length |

| Type 11 | DSCP |

| Type 12 | Fragmentation bits |

Estos tipos de clasificación también pueden combinarse, por ejemplo:

Flujo con origen 8.8.8.8/32 puerto UDP 53.

Basándonos en las clasificaciones de tráfico anteriores (de la tabla o una combinación de ellas como en el ejemplo), podemos tomar las siguientes medidas:

| Type | Description | PBR Action |

| 0x8006 | traffic-rate | Drop | Police |

| 0x8007 | traffic-action | Terminal Action + Sampling |

| 0x8008 | redirect-vrf | Redirigir VRF |

| 0x8009 | traffic-marking | Set DSCP |

| 0x0800 | Redirect IP NH | Redirect IPv4 or IPv6 Next-Hop |

¿Cómo funciona Flowspec?

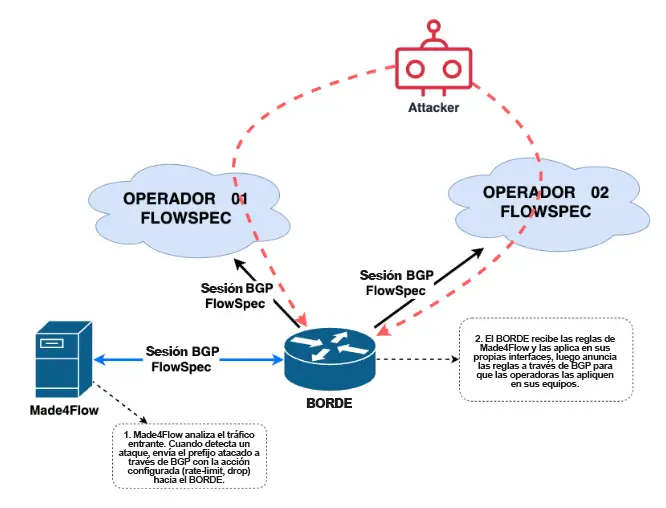

Para que FlowSpec funcione, es necesario cerrar las sesiones BGP FlowSpec entre el Router BGP llamado en la Topología de Borde y el Servidor/Router que genera las reglas FlowSpec, que en nuestra topología es Made4Flow.

De este modo, FlowSpec funciona enviando un mensaje BGP especial al enrutador. Este mensaje contiene una lista de reglas de flujo que el router debe aplicar. Las reglas de flujo se pueden aplicar a todos los flujos que pasan por el router o sólo a flujos específicos, al igual que en una regla de cortafuegos se puede elegir la regla de cortafuegos se puede elegir a qué flujo se quiere aplicar una acción.

Si su Operador o Tránsito admite FlowSpeces importante solicitar las sesiones BGP FlowSpecpara que podamos enviar las normas de FlowSpec para que el tráfico malicioso no llegue a nuestros equipos, evitando así la sobrecarga de sus enlaces.

¿Cómo puede ayudar FlowSpec contra los ataques DDoS?

Para utilizar FlowSpec para mitigar los ataques DDoS, es necesario utilizar una herramienta de detección de ataques que genere reglas FlowSpec , como por ejemplo Made4Flow .

Cuando Netflow Network Analyser detecta un ataque DDoS, genera un mensaje BGP especial que contiene las reglas de flujo necesarias para mitigar el ataque. A continuación, este mensaje se envía al router, que aplica las reglas e impide que el tráfico malicioso llegue a su destino final, como se muestra en el siguiente ejemplo, donde vemos una regla de bloqueo para una IP de destino y un ICMP de tipo 0 u 8:

Otra forma de utilizar FlowSpec para mitigar los ataques DDoS es utilizar FlowSpec para limitar la velocidad del tráfico que puede enviarse a un destino concreto. Esto puede ayudar a evitar que un ataque DDoS sature el ancho de banda del destino, como en el ejemplo siguiente:

Como hemos visto en los ejemplos anteriores, FlowSpec envía reglas para eliminar o limitar la velocidad de los prefijos o IP atacados. De este modo, nos aseguramos de que el ataque DDoS no pase de nuestro router BGP/Borda a la red. Para que FlowSpec sea más eficaz contra los ataques DDoS es importante establecer una sesión BGP FlowSpec con sus operadores, aumentando así la eficacia de la protección y el bloqueo se puede hacer directamente en los equipos y routers de su operador y el ataque evitando que los paquetes y el tráfico llegue a su equipo evitando que sus routers sufran de alta CPU, sobrecarga de enlaces e incluso la pérdida de comunicación con su equipo.

Lamentablemente, no todos los operadores ofrecen sesiones BGP FlowSpec. Consulte a sus operadores y, si es posible, establezca sesiones BGP FlowSpec para que, en caso de sufrir ataques DDoS, pueda reducir el impacto en su red y aumentar su protección creando las reglas directamente en sus routers.

Conclusión

BGP FlowSpec es una herramienta eficaz que puede utilizarse para mitigar ataques DDoS de todos los tamaños. Con FlowSpec, los administradores de red pueden dirigir el tráfico DDoS a un punto de mitigación o limitar la velocidad del tráfico que puede enviarse a un destino concreto.

Permanece atento a los próximos artículos, ya que hablaremos de cómo configurar sesiones BGP FlowSpec en diferentes fabricantes como Huawei, Juniper, Cisco, Nokia y varios otros modelos y marcas.