Ahora que sabe que es un agujero negro (si aún lo sabe, consulte nuestro artículo sobre RTBH – Blackhole). Ahora toca configurarlo y poder protegerte de los ataques DDoS.

Para resumir el Blackhole, es una técnica de enviar una ruta al “agujero negro” o simplemente hacer que el router descarte paquetes dirigidos a esa IP. Con el agujero negro también puede anunciar estas IP atacadas a sus proveedores/ascendentes y así detener los ataques.

Ahora que sé qué, ahora viene la pregunta ¿cómo bloquear mi enrutador? En el artículo de hoy, le mostraremos cómo configurar Blackhole en enrutadores Juniper

Para hacer el Blackhole manualmente tenemos unos pasos que son:

- Identificar la IP atacada

- Crear ruta al blackhole

- Anuncie esta ruta de agujero negro a través de BGP a sus operadores/ascendentes

Puedes automatizar todo esto con Made4Flow, ya cerrando una sesión directa y sin tener que hacer trabajo manual.

Si desea saber cómo automatizar todo con Made4Flow, consulte nuestro próximo artículo.

Vamos a la configuración entonces

1 – Identificar la IP atacada

Esto lo puedes hacer a través del análisis de Netflow, como en Made4Flow, a través de las gráficas e identificar a través del Raw Data Report, qué IP tiene más tráfico y posiblemente sea víctima del ataque.

Dentro de Made4Flow, acceda por ejemplo al Gráfico de Interfaz por Aplicación y luego, haciendo clic en el puerto más utilizado, puede identificar qué IP está siendo atacada

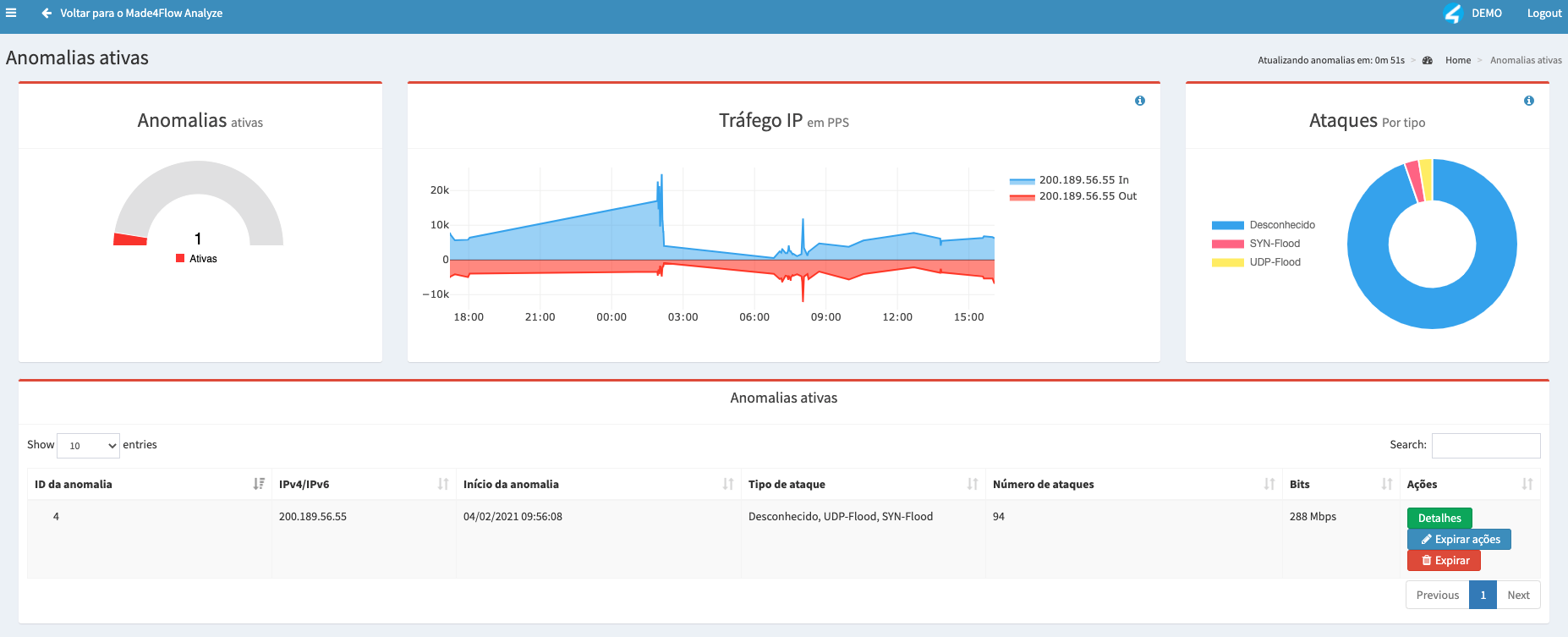

O a través de Made4Flow, simplemente accediendo al módulo Anti-DDoS -> Anomalías Activas

La IP atacada fue: 200.189.56.55 (Ejemplo)

2) Crear una ruta para descartar (Blackhole)

Después de identificar la IP atacada a través de Made4Flow, ahora es el momento de crear la ruta en su enrutador Juniper para reproducir efectivamente la IP en Blackhole o Discard.

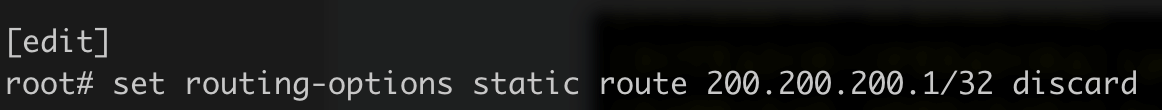

Supongamos que la IP atacada es 200.200.200.1, creemos la ruta de la siguiente manera

Comandos aplicados:

configure

set routing-options static route 200.200.200.1/32 discard

commit and-quit

¡Después de aplicar la ruta que apunta a Descartar, esa IP DEJARÁ DE FUNCIONAR!

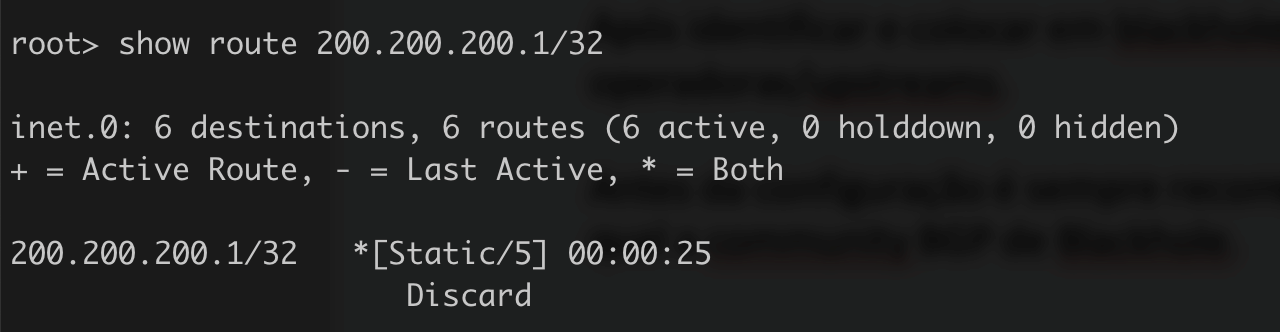

Puede verificar la ruta usando el comando show:

Si la ruta se muestra como Descartar, ya la está enviando a Blackhole

3 – Anuncie la IP en blackhole a través de BGP a sus operadores/upstreams

Después de identificar y bloquear la ruta, debe anunciar a través de BGP a sus operadores/upstreams.

Antes de la configuración, siempre se recomienda hablar con su Operador/Upstream para averiguar cuál es la comunidad BGP de Blackhole.

Es necesario establecer la sesión BGP con su operador.

Para ello tenemos unos pasos:

- Configure su comunidad Blackhole Carrier/Upstream

Para configurar la comunidad de Blackhole para que pueda usarse más tarde, necesitamos ejecutar el siguiente comando:

Dominio:

set policy-options community cm_blackhole_operadora_XPTO members 666:666

commit and-quit

Si es necesario agregar más comunidades, aplique el mismo comando cambiando el nombre y el número de la comunidad

Sugerencia: hable con su operador para averiguar qué comunidad de agujero negro BGP utilizan

- Configure la policy-statement para aceptar Blackole

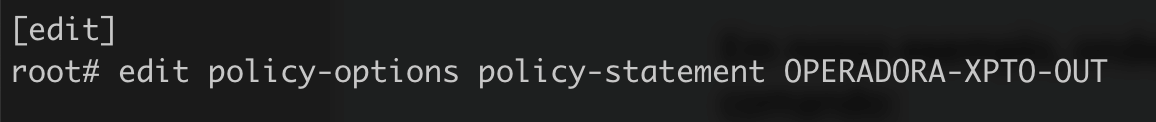

Para configurar el envío de Blackhole en la policy-statement, primero debe identificar la política utilizada en la sesión BGP con el Operador y luego configurar para aceptar la Ruta Blackhole dentro de un plazo.

En nuestro ejemplo, donde se ataca la IP 200.200.200.1/32, usaremos el siguiente comando:

Edite la política:

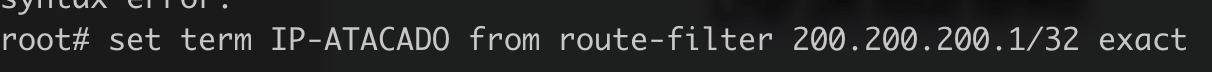

Crea un nuevo término ya con la IP atacada:

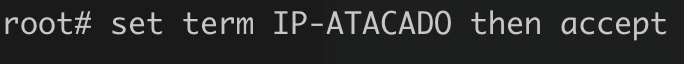

El siguiente paso es aceptar la ruta dentro de este plazo

El siguiente paso es agregar la comunidad creada anteriormente

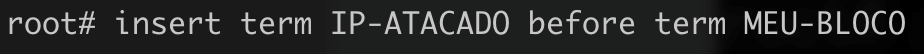

El siguiente paso es cambiar el orden de la política, para que el término que contiene la ruta del agujero negro esté lo más arriba posible, usaremos el comando insertar

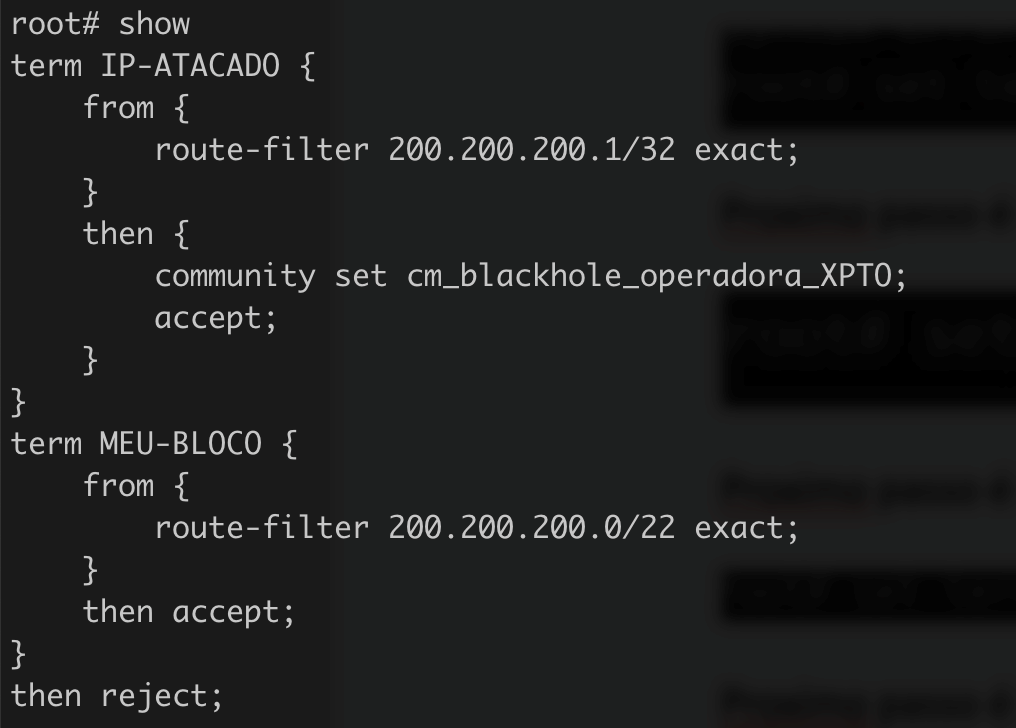

Podemos validar con el comando show que la configuración es correcta:

Todos los comandos usados:

configure exclusive

edit policy-options policy-statement OPERADORA-XPTO-OUT

set term IP-ATACADO from route-filter 200.200.200.1/32 exact

set term IP-ATACADO then accept

set term IP-ATACADO then community set cm_blackhole_operadora_XPTO

insert term IP-ATACADO before term MEU-BLOCO

commit and-quit

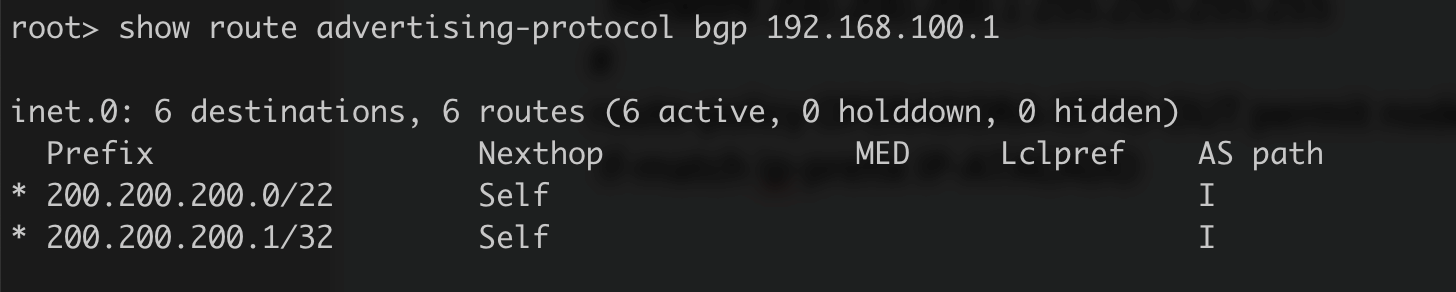

Puede validar si está publicitando la ruta usando el comando show route advertising-protocol bgp 192.168.100.1

Una vez hecho esto, la IP permanecerá en blackhole y se anunciará a su operador, el ataque cesará si se dirige a esta única IP.

La configuración completa se veía así:

routing-options {

static {

route 200.200.200.0/22 discard;

route 200.200.200.1/32 discard;

}

autonomous-system 65000;

}

protocols {

bgp {

group OPERADORA-XPTO {

export OPERADORA-XPTO-OUT;

neighbor 192.168.100.1 {

description OPERADORA-XPTO;

peer-as 64700;

}

}

}

}

policy-options {

policy-statement OPERADORA-XPTO-OUT {

term IP-ATACADO {

from {

route-filter 200.200.200.1/32 exact;

}

then {

community set cm_blackhole_operadora_XPTO;

accept;

}

}

term MEU-BLOCO {

from {

route-filter 200.200.200.0/22 exact;

}

then accept;

}

then reject;

}

community cm_blackhole_operadora_XPTO members 666:666; }

Automatizando con Made4Flow

Con Made4Flow es posible automatizar el proceso de anuncio de agujero negro de las IP atacadas.

Para eso necesitamos:

- Configurar sesión BGP entre Edge Router y Made4Flow

Para configurar la sesión BGP entre el enrutador y Made4Flow, debe crear una política y luego la sesión BGP

Para configurar la política, use los comandos

Comandos utilizados:

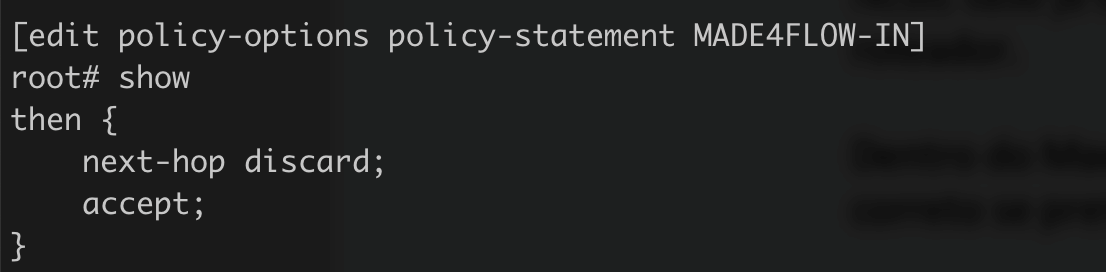

edit policy-options policy-statement MADE4FLOW-IN

set then next-hop discard

set then accept

commit and-quit

En este caso también ya estamos agregados Next-hop manualmente en el enrutador.

Dentro de Made4Flow, ya puede anunciarse con la comunidad BGP y Next-hop correcta si lo prefiere.

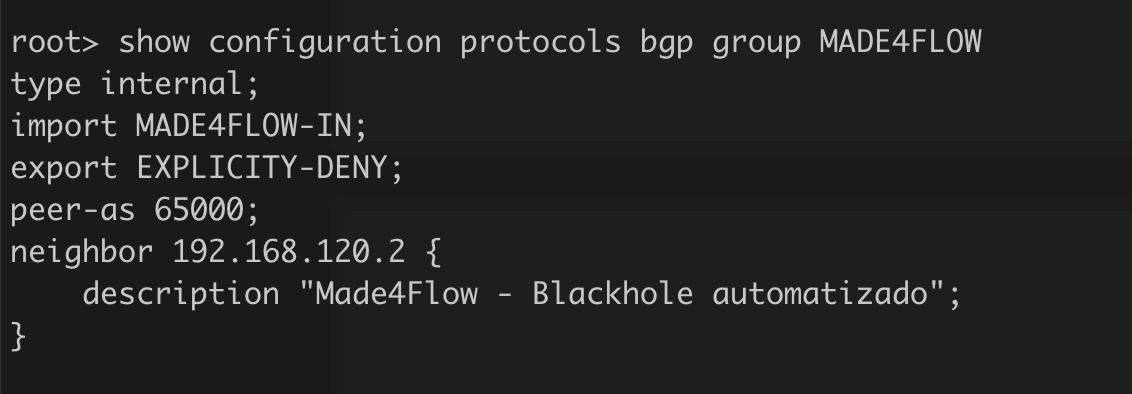

Configurar la sesión BGP con Made4Flow, en nuestro caso vamos a utilizar un iBGP, con las siguientes configuraciones en el Router Juniper

Comandos utilizados:

Configure

set policy-options policy-statement EXPLICITY-DENY then reject

edit protocols bgp group MADE4FLOW

set type internal

set import MADE4FLOW-IN

set export EXPLICITY-DENY

set peer-as 65000

set neighbor 192.168.120.2 description «Made4Flow – Blackhole automatizado»

commit and-quit

Consejo: recuerde eliminar las rutas de agujero negro manualmente, en nuestro ejemplo: eliminar opciones de enrutamiento ruta estática 200.200.200.1/32

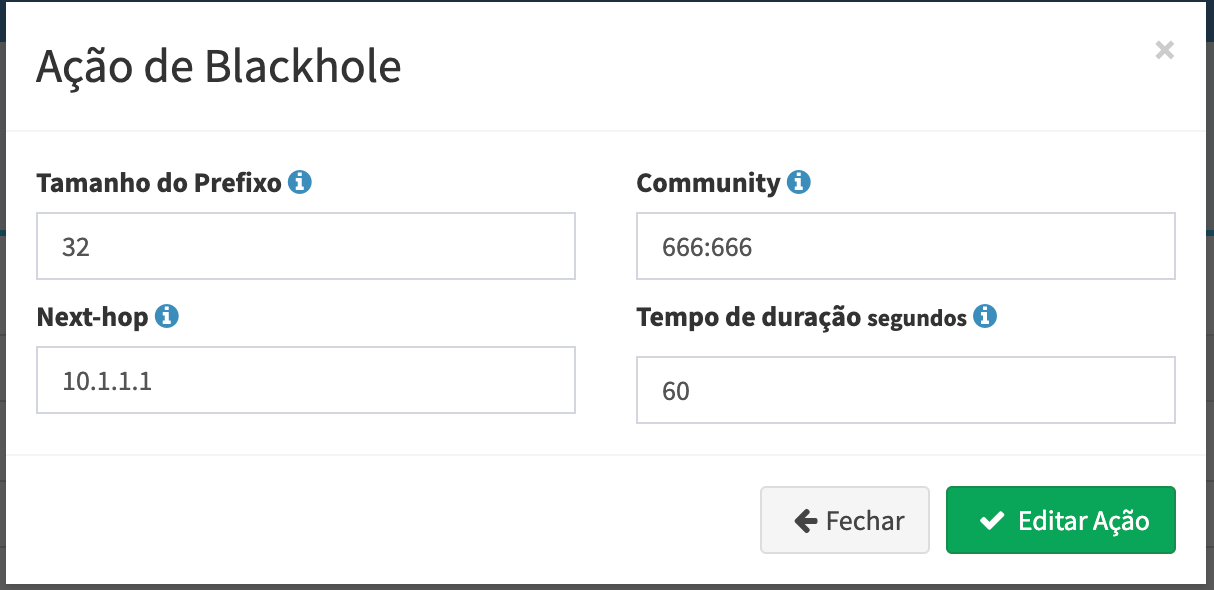

- Configurar Made4Flow para enviar a través de Acciones

Dentro del Módulo Anti-DDoS, puede acceder al menú: Acciones y Respuestas y configurar la respuesta para enviar el Blackhole con la comunidad BGP correcta:

Configure el enrutador para enviar a los operadores

Para configurar el envío a los operadores/upstreams, debe configurar una comunidad BGP que se utilizará en el término de la Política con el Operador.

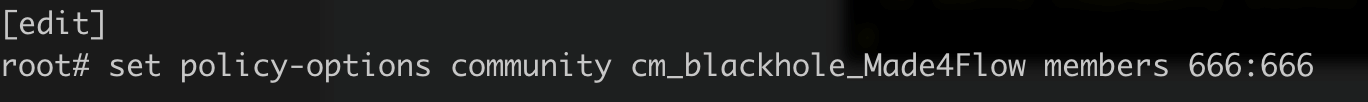

Para esto necesitamos crear una comunidad.

Comando: set policy-options community cm_blackhole_Made4Flow members 666:666

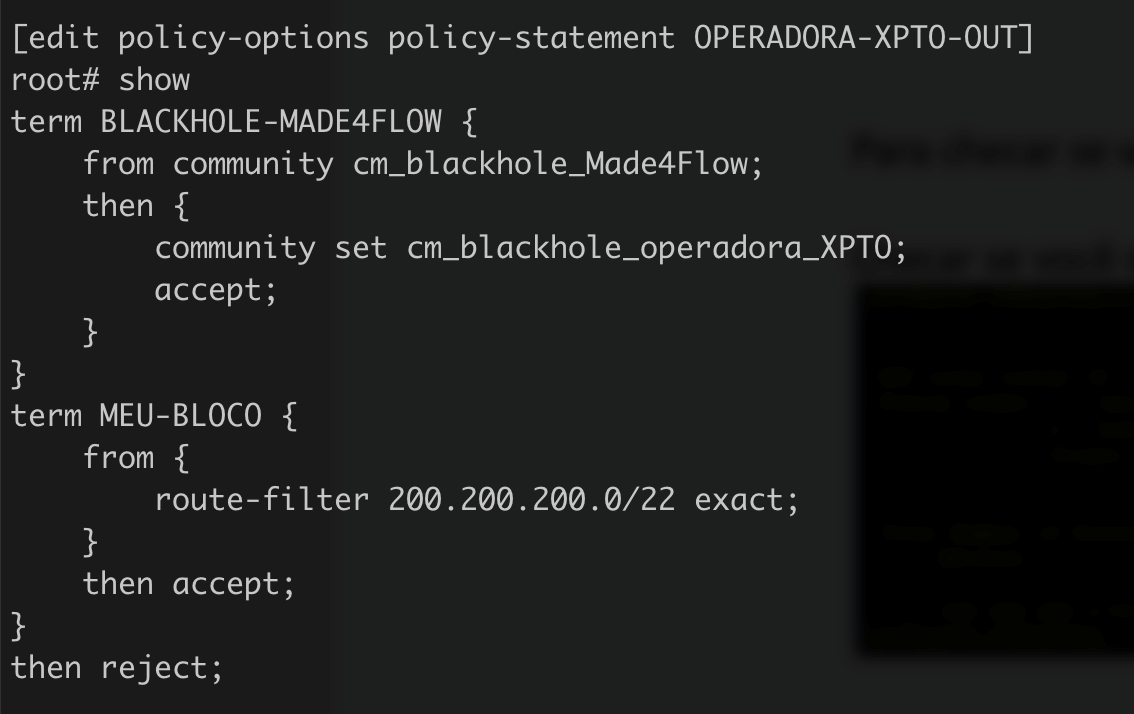

El siguiente paso es configurar su operador/Política upstream, como en el envío del agujero negro, pero ahora haciendo coincidir la comunidad en el Término, como en nuestra configuración:

-l

Configure

edit policy-options policy-statement OPERADORA-XPTO-OUT

set term BLACKHOLE-MADE4FLOW from community cm_blackhole_Made4Flow

set term BLACKHOLE-MADE4FLOW then accept

set term BLACKHOLE-MADE4FLOW then community set cm_blackhole_operadora_XPTO

insert term BLACKHOLE-MADE4FLOW before term MEU-BLOCO

commit and-quit

Para verificar si está enviando el anuncio al operador, use los comandos:

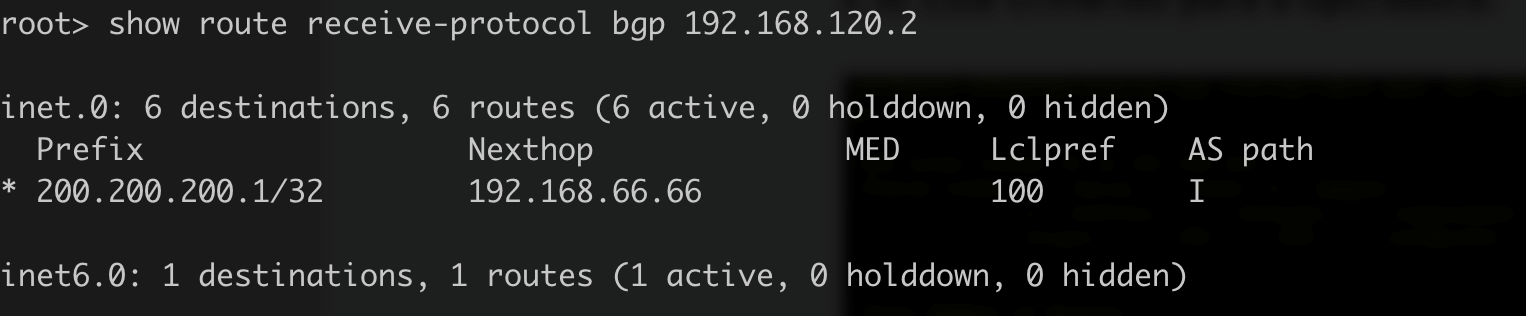

Compruebe si recibe de Made4Flow

Dominio: show route receive-protocol bgp 192.168.120.2

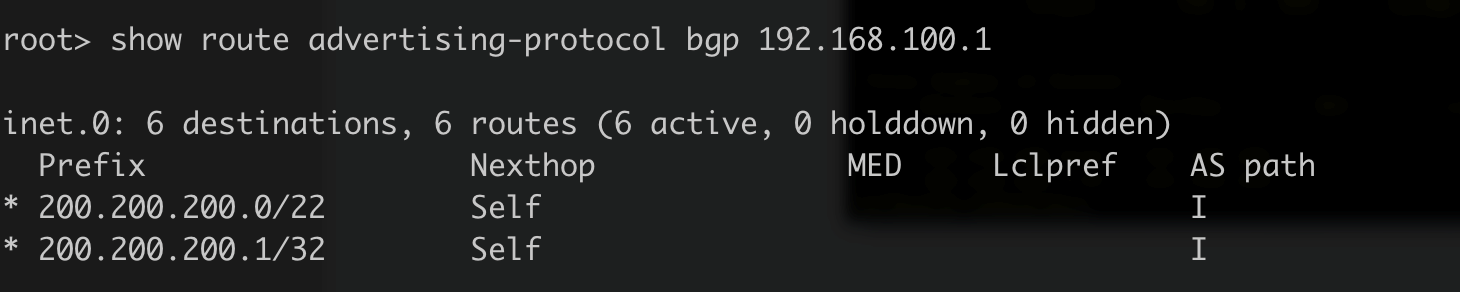

Y si vas a enviar al transportista:

Dominio: show route advertising-protocol bgp 192.168.100.1

Una vez realizados estos ajustes, la automatización de Made4Flow está lista. Al recibir un ataque, Made4Flow ahora puede enviar esta ruta a Blackhole.

Para hacerlo más fácil, tenemos el video a continuación, que muestra en la práctica cómo configurar el enrutador Juniper con Blackhole.

Si tiene alguna pregunta, no dude en contactarnos a través de WhatsApp, redes sociales o correo electrónico.

Hasta la próxima.