Mais uma vez, as redes dos ISPs estão sendo atacadas… mas agora o inimigo vem de dentro.

Você já viu o call-center explodir com reclamações de lentidão sem explicação? Mal nos recuperamos do ataque que explorou as vulnerabilidades no SDK Realtek onde roteadores e ONUs eram comprometidos e usados para DDoS contra terceiros, e já estamos lidando com uma ameaça muito mais perigosa e disseminada: a botnet AISURU/Kimwolf.

Essa botnet explora principalmente aparelhos Android baratos de IPTV, SmartTV e set-top-box instalados na casa dos usuários. Esses dispositivos viram zumbis que vendem proxy residencial e, em menor escala, participam de ataques DDoS a terceiros. O resultado?

Problemas generalizados em várias frentes:

- Para o usuário final: lentidão constante na internet, consumo total da banda disponível, roteador ou ONU no limite (CPU a 100%), gerando enorme insatisfação e risco de churn (perda de clientes);

- Para o ISP: banda consumida desnecessariamente, sobrecarga em BNGs e CGNATs, aumento no uso de circuitos de backbone, call-center lotado com reclamações sem solução rápida e custo operacional elevado;

- Para terceiros: cujas redes são atacadas, crimes facilitados por navegação anônima via proxy residencial.

RESULTADO: clientes frustrados, custo alto de suporte e risco de reputação pro ISP inteiro. Um ciclo vicioso que ninguém quer e que está crescendo rápido.

UM VERDADEIRO CAOS!

Abaixo deixo um compilado de perguntas e respostas do que já sabemos sobre o assunto. E no final algumas dicas de como se proteger ou mitigar.

1) De onde vem esse ataque, e por quê?

Segundo os sites de segurança Xlab e Synthient, os atores envolvidos na botnet a utilizam para ganhar dinheiro com alguns tipos de serviço:

- Navegação Privada Via Proxy-Residencial

- Ataques Ddos Direcionados

- Instalação De Apps De Terceiros

Como eles têm controle completo de todos os dispositivos, utilizam os servidores de comando-controle para criar túneis para navegação, instalar apps e iniciar ataques DDoS contra terceiros. Já houve reportes também de coisas além da segurança, como passar imagens e vídeos de assuntos controversos (políticos, geo-políticos, etc.).

2) Já tem muita gente infectada?

Segundo dados da Synthient e XLab indicam, que é apenas uma fração das comunicações, foram mais de 12 milhões de IPs únicos (estimam cerca de 2 milhões de dispositivos). E a maior parte deles vem do Brasil (~15%), seguidos por Vietnã, Índia, USA e Argentina.

A empresa chinesa de segurança XLab identificou que a botnet Kimwolf havia comprometido entre 1,8 e 2 milhões de dispositivos, com forte concentração no Brasil, Índia, Estados Unidos da América e Argentina.

Imagem: blog.xLab.qianxin.com

3) Como os equipamentos são infectados?

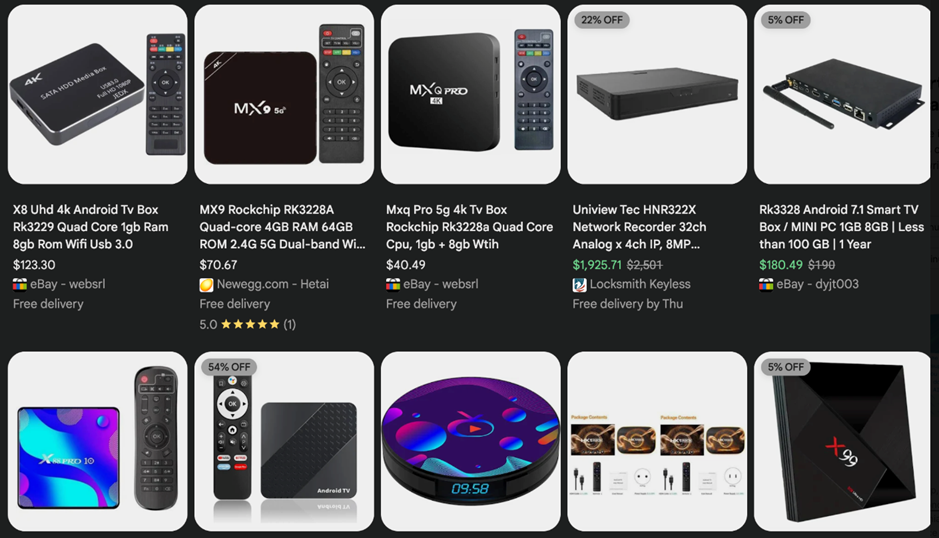

Você já deve ter se perguntado como esses equipamentos podem ser tão baratos né? Pois é.

Algumas imagens de dispositivos que já vem infectados. Fonte: Synthient.

E também já constatou que eles não passam por um processo rigoroso de correção de vulnerabilidades, patches de segurança e atualizações/melhorias. É o prato cheio nas mãos de criminosos.

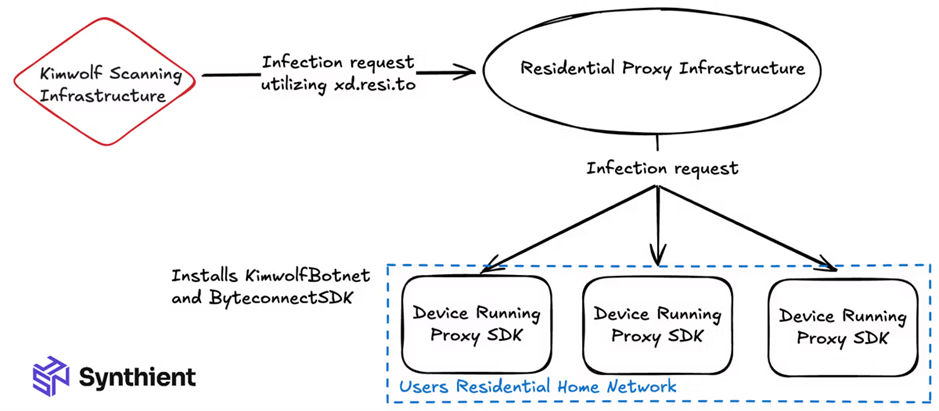

A principal forma de infecção da Kimwolf é explorando uma falha nas SDKs dos aplicativos de proxy-residencial (como Byteconnect, IPIDEA e PYPROXY). O atacante aluga um proxy legítimo desses serviços, usa o túnel para “voltar” pela conexão do próprio aparelho e acessar a rede local interna onde encontra o ADB (Android Debug Bridge) exposto sem autenticação (porta 5555 e similares).

Em segundos, ele manda comandos remotos, baixa o malware e instala tudo.

Topologia de infecção via proxy residenciais. Fonte: Synthient.

Existem algumas formas que o equipamento pode ser infectado (mas todas acabam convergindo nesse mecanismo principal):

1º) Vindo de fábrica

Muitos aparelhos saem de fábrica já com aplicativos de proxy-residencial pré-instalados (sem o usuário saber), para monetizar a banda depois. Quando o dispositivo entra no pool de proxy (ex: IPIDEA, Byteconnect, PYPROXY), o atacante explora exatamente essa porta aberta.

Este é o jeito principal de infecção é assim que a botnet Kimwolf mais se espalhou, com milhões de dispositivos comprometidos em meses.

2º) Através de instalação de apps não confiáveis

Os usuários instalam aplicativos de terceiros (não verificados), e estes silenciosamente adicionam o SDK de proxy, ativando o caminho para a exploração via ADB.

3º) Portas vulneráveis ADB/Telnet

Alguns desses IPTV já vêm com ADB exposto por padrão. Mesmo sem o SDK inicial, um pequeno scan/brute force em portas como 5555, 3222 ou 5858 permite acesso shell e instalação do malware.

4) O que são estes apps de proxy-residenciais?

Basicamente são empresas que vendem navegação à internet através de seus “proxies” ao redor do mundo. Quando você compra um serviço com eles, você estabelece uma “VPN” até os seus servidores, e então a sua navegação sai pelo pacote escolhido (por exemplo, navegação por IPs residenciais do Brasil, do Vietnã, etc.). Eles ganham dinheiro cobrando alguns dólares por GB trafegado.

Mas e o que fazer?

Se quer uma resposta fácil, você não terá. Vamos ter que enfrentar esse problema em diversas frentes. Afinal, diferente de outras botnets onde o dispositivo estava no controle do ISP (o roteador, a ONU, etc), neste caso os equipamentos infectados em 99% dos casos são do próprio cliente.

Na perspectiva do ISP, podemos enfrentar o problema em 4 ações:

Ação 1: identificar clientes/equipamentos ofensores

No github da Synthient (o link vai estar mais abaixo), há uma fração da lista de IPs/portas utilizadas na botnet. Mas eles já são a primeira etapa para identificação.

Utilize esta lista e compare com as comunicações no seu software de netflow (de preferência o made4flow), vindos do seu BNG.

Com isto, você já vai conhecer quem internamente está infectado.

Ação 2: mitigar / contornar impactos

Aqui entra a criatividade técnica.

O básico é o bloqueio em firewall ou blackhole das comunicações (mas elas não duram por muito tempo e servem no máximo como band-aid – pois a botnet é tão capaz de trocar de IPs/redes quanto as TVs piratas de contornar bloqueios da Anatel).

Feito isto, comece a pensar em soluções mais elaboradas.

- controle do número de conexões de cada cliente;

- regras dinâmicas de flowspec para dropar o tráfego malicioso (o made4flow pode te ajudar);

- implementar NGFW para lidar com o universo dos clientes infectados (podemos fazer isso automaticamente, hein?);

- mover os clientes infectados para uma rede de quarentena (que não vai impactar os demais);

Se precisar de ajuda, nos chame!

Ação 3: corrigir equipamentos infectados

As recomendações dos sites de segurança são: destrua estes aparelhos. Ponto final.

Mas sabemos da realidade. Não tem como destruir o aparelho de um cliente, e sim trabalhar na conscientização. Desenvolva um roteiro, tenha jogo de cintura, e vá visitar seu cliente. Mostre como a rede dele está sendo utilizada para cometer crimes. Mostre os sites, os artigos.

Tente atualizar, resetar, remover aplicativos suspeitos.

Use o site https://synthient.com/check para mostrar ao cliente que ele foi pego nas varreduras da botnet.

Ação 4: implementar monitoramento constante

- Esteja antenado nos sites de segurança que tratam do tema;

- Atualize sua lista de bloqueios constantemente;

- Olhe constantemente, e de preferência, automaticamente, sua rede à procura de comunicações suspeitas;

- Observe clientes com o upload para muitos IPs diferentes – pode ser um sinal de comprometimento;

- Monitore as queries de DNS para domínios suspeitos (por mais que também utilizem DoT e ENS);

- Um bom software de netflow pode te ajudar. Conte com o made4flow para este monitoramento.

Se você está lidando com isso na sua rede e quer trocar ideia sobre filtros, PBR ou monitoramento automático, me manda mensagem ou comentário aqui.

Estamos ajudando vários ISPs a mapear e isolar esses dispositivos sem dor de cabeça extra.

QUERO AJUDA#CyberSecurity #DDoS #Botnet #ISP #Kimwolf #ProvedorInternet #SegurancaDigital

Referências do artigo

https://synthient.com/blog/a-broken-system-fueling-botnets

https://blog.xlab.qianxin.com/kimwolf-botnet-en/#background

https://synthient.com/check

https://github.com/synthient/public-research/blob/main/2026/01/kimwolf/README.md

https://krebsonsecurity.com/2026/01/the-kimwolf-botnet-is-stalking-your-local-network/

https://krebsonsecurity.com/2026/01/who-benefited-from-the-aisuru-and-kimwolf-botnets/

https://krebsonsecurity.com/2025/11/is-your-android-tv-streaming-box-part-of-a-botnet/