Una vez más, las redes ISP están siendo atacadas… pero ahora el enemigo viene de dentro.

¿Has visto alguna vez el centro de llamadas estallar con quejas de lentitud inexplicable? Apenas nos hemos recuperado del ataque que explotó vulnerabilidades en el SDK de Realtek, en el que se comprometieron routers y ONUs y se utilizaron para DDoS contra terceros, y ya estamos lidiando con una amenaza mucho más peligrosa y extendida: la botnet AISURU/Kimwolf.

Esta botnet explota principalmente dispositivos baratos Android IPTV, SmartTV y set-top-box instalados en los hogares de los usuarios. Estos dispositivos se convierten en zombis que venden proxies domésticos y, en menor medida, participan en ataques DDoS a terceros. ¿El resultado?

Problemas generalizados en varios frentes:

- Para el usuario final: lentitud constante en internet, consumo total del ancho de banda disponible, router u ONU al límite (CPU al 100%), generando una enorme insatisfacción y riesgo de churn (pérdida de clientes);

- Para el ISP: ancho de banda consumido innecesariamente, sobrecarga en los BNG y CGNAT, mayor uso de los circuitos troncales, centro de atención telefónica abarrotado de reclamaciones sin solución rápida y elevados costes operativos;

- Para terceros: cuyas redes son atacadas, delitos facilitados por la navegación anónima a través de un proxy doméstico.

RESULTADO: clientes frustrados, elevados costes de asistencia y riesgo para la reputación de todo el ISP. Un círculo vicioso que nadie quiere y que crece rápidamente.

CAOS REAL

A continuación encontrarás una recopilación de preguntas y respuestas a lo que ya sabemos sobre el tema. Y al final algunos consejos sobre cómo protegerte o mitigarlo.

1) ¿De dónde procede este ataque y por qué?

Según los sitios web de seguridad Xlab y Synthient, los actores implicados en la botnet la utilizan para ganar dinero con determinados tipos de servicios:

- Navegación privada a través de Proxy-Residencial

- Ataques selectivos a los datos

- Instalar aplicaciones de terceros

Como tienen el control total de todos los dispositivos, utilizan servidores de control de comandos para crear túneles de navegación, instalar aplicaciones y lanzar ataques DDoS contra terceros. También se ha informado de cosas que van más allá de la seguridad, como la difusión de imágenes y vídeos de temas controvertidos (políticos, geopolíticos, etc.).

2) ¿Ya hay demasiadas personas infectadas?

Según los datos de Synthient y XLab, que son sólo una fracción de las comunicaciones, hubo más de 12 millones de IP únicas (estiman que unos 2 millones de dispositivos). Y la mayoría procedía de Brasil (~15%), seguido de Vietnam, India, EE.UU. y Argentina.

La empresa de seguridad china XLab identificó que la botnet Kimwolf había comprometido entre 1,8 y 2 millones de dispositivos, con una fuerte concentración en Brasil, India, Estados Unidos y Argentina.

Imagen: blog.xLab.qianxin.com

3) ¿Cómo se infectan los equipos?

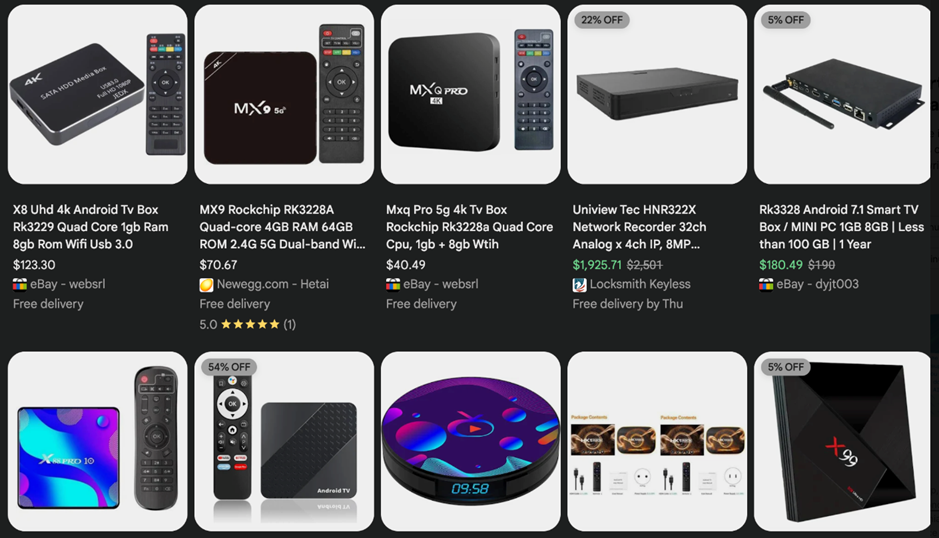

Seguro que te has preguntado cómo puede ser tan barato un equipo así, ¿verdad? Pues sí.

Algunas imágenes de dispositivos ya infectados. Fuente: Synthient.

Y también has visto que no pasan por un riguroso proceso de corrección de vulnerabilidades, parches de seguridad y actualizaciones/mejoras. Es un plato lleno en manos de delincuentes.

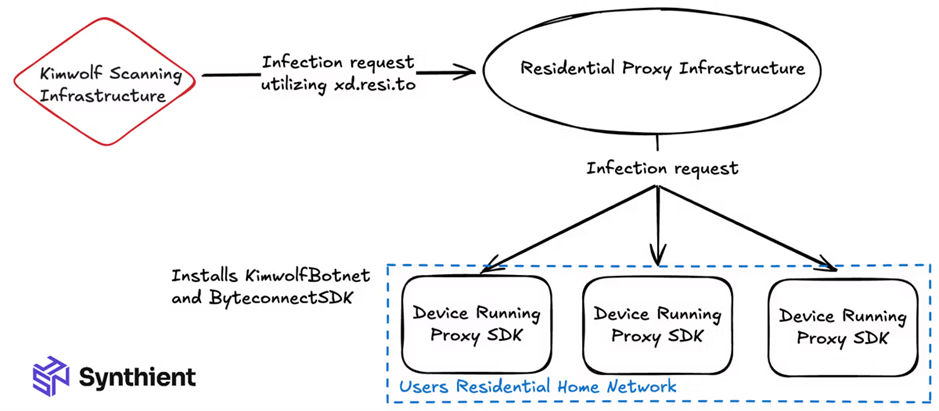

La principal forma de infectar Kimwolf es aprovechando un fallo en los SDK de las aplicaciones proxy (como Byteconnect, IPIDEA y PYPROXY). El atacante alquila un proxy legítimo de estos servicios, utiliza el túnel para «volver atrás» a través de la propia conexión del dispositivo y acceder a la red local interna, donde encuentra el ADB (Android Debug Bridge) expuesto sin autenticación (puerto 5555 y similares).

En segundos, envía comandos remotos, descarga el malware y lo instala todo.

Topología de infección por proxy residencial. Fuente: Synthient.

Hay varias formas de infectar los equipos (pero todas acaban convergiendo en este mecanismo principal):

1º) De fábrica

Muchos dispositivos salen de fábrica con aplicaciones proxy preinstaladas (sin que el usuario lo sepa), para monetizar después el ancho de banda. Cuando el dispositivo entra en el grupo proxy (por ejemplo, IPIDEA, Byteconnect, PYPROXY), el atacante explota exactamente este puerto abierto.

Ésta es la principal vía de infección y así es como más se propagó la botnet Kimwolf, con millones de dispositivos comprometidos en meses.

2º) Instalando apps poco fiables

Los usuarios instalan aplicaciones de terceros (no verificadas), y éstas añaden silenciosamente el SDK del proxy, activando la ruta del exploit a través de ADB.

3º) Puertos ADB/Telnet vulnerables

Algunos de estos IPTV ya vienen con ADB expuesto por defecto. Incluso sin el SDK inicial, un pequeño escaneo/fuerza bruta en puertos como 5555, 3222 o 5858 permite el acceso shell y la instalación del malware.

4) ¿Qué son estas aplicaciones proxy?

Básicamente, son empresas que venden la navegación por Internet a través de sus «proxies» en todo el mundo. Cuando les compras un servicio, configuras una «VPN» a sus servidores, y luego tu navegación pasa por el paquete elegido (por ejemplo, navegar a través de IPs residenciales en Brasil, Vietnam, etc.). Ganan dinero cobrando unos pocos dólares por GB de tráfico.

Pero, ¿qué hacer?

Si quieres una respuesta fácil, no la tendrás. Vamos a tener que abordar este problema desde varios frentes. Al fin y al cabo, a diferencia de otras botnets en las que el dispositivo estaba bajo el control del ISP (el router, la ONU, etc.), en este caso el equipo infectado en el 99% de los casos es el del propio cliente.

Desde la perspectiva de un ISP, podemos abordar el problema con cuatro acciones:

Acción 1: Identificar a los clientes/equipos infractores

En el github de Synthient (el enlace estará más abajo), hay una parte de la lista de IPs/puertos utilizados en la botnet. Pero ya son el primer paso hacia la identificación.

Utiliza esta lista y compárala con las comunicaciones de tu software netflow (preferiblemente made4flow), procedentes de tu BNG.

Con esto, ya sabrás quién está infectado internamente.

Acción 2: mitigar / eludir los impactos

Aquí es donde entra en juego la creatividad técnica.

Lo básico es bloquear las comunicaciones mediante un cortafuegos o un agujero negro (pero éstos no duran mucho y sirven como mucho de tirita, porque la red de bots es tan capaz de cambiar de IP/red como las TV piratas de burlar los bloqueos de Anatel).

Una vez hecho esto, empieza a pensar en soluciones más elaboradas.

- control del número de conexiones de cada cliente;

- reglas dinámicas flowspec para descartar el tráfico malicioso (made4flow puede ayudar);

- implementar NGFW para hacer frente al universo de clientes infectados (podemos hacerlo automáticamente, ¿eh?);

- traslada a los clientes infectados a una red en cuarentena (que no afectará a los demás);

Si necesitas ayuda, ¡llámanos!

Acción 3: reparar los equipos infectados

Las recomendaciones de los sitios web de seguridad son: destruye estos dispositivos. Y punto.

Pero conocemos la realidad. No puedes destruir el aparato de un cliente, pero puedes trabajar para concienciarlo. Desarrolla un guión, ten tu ingenio a mano y ve a visitar a tu cliente. Enséñale cómo se utiliza su red para cometer delitos. Enséñales los sitios, los artículos.

Prueba a actualizar, reiniciar y eliminar las aplicaciones sospechosas.

Utiliza el sitio web https://synthient.com/check para mostrar al cliente que ha quedado atrapado en los escaneos de la botnet.

Acción 4: implantar una vigilancia constante

- Permanece atento a los sitios web de seguridad sobre el tema;

- Actualiza constantemente tu lista de bloqueados;

- Escanea constantemente, y preferiblemente de forma automática, tu red en busca de comunicaciones sospechosas;

- Observa si los clientes suben a muchas IP diferentes: esto podría ser un signo de compromiso;

- Supervisa las consultas DNS en busca de dominios sospechosos (aunque también utilicen DoT y ENS);

- Un buen software de netflow puede ayudar. Cuenta con made4flow para esta monitorización.

Si te enfrentas a esto en tu red y quieres hablar de filtros, PBR o supervisión automática, envíame un mensaje o comenta aquí.

Estamos ayudando a varios ISP a mapear y aislar estos dispositivos sin quebraderos de cabeza adicionales.

QUIERO AYUDA#Ciberseguridad #DDoS #Botnet #ISP #Kimwolf #ProveedorDeInternet #SeguridadDigital

Referencias del artículo

[1] https://synthient.com/blog/a-broken-system-fueling-botnets

[2] https://blog.xlab.qianxin.com/kimwolf-botnet-en/#background

[3] https://synthient.com/check

[4] https://github.com/synthient/public-research/blob/main/2026/01/kimwolf/README.md

[5] https://krebsonsecurity.com/2026/01/the-kimwolf-botnet-is-stalking-your-local-network/

[6] https://krebsonsecurity.com/2026/01/who-benefited-from-the-aisuru-and-kimwolf-botnets/

[7] https://krebsonsecurity.com/2025/11/is-your-android-tv-streaming-box-part-of-a-botnet/