Ahora que sabe qué es un blackhole BGP (si aún no lo sabe, consulte nuestro artículo sobre RTBH – Blackhole). Ahora toca configurarlo y poder protegerte de los ataques DDoS.

Para resumir el Blackhole, es una técnica de enviar una ruta al “agujero negro” o simplemente hacer que el router descarte paquetes dirigidos a esa IP. Con el blackhole también puede anunciar estas IP atacadas a sus proveedores/ascendentes y así detener los ataques.

Ahora que sé lo que es, ahora viene la pregunta ¿cómo hacer blackhole mi enrutador? En el artículo de hoy, le mostraremos cómo configurar Blackhole en los enrutadores Huawei.

Para hacer el Blackhole manualmente tenemos unos pasos que son:

- Identificar la IP atacada

- Crear ruta al blackhole

- Anuncie esta ruta de agujero negro a través de BGP a sus operadores/ascendentes

Puedes automatizar todo esto con Made4Flow, ya cerrando una sesión directa y sin tener que hacer trabajo manual.

Si desea saber cómo automatizar todo con Made4Flow, consulte nuestro próximo artículo.

Vamos a la configuración entonces

1 – Identificar la IP atacada

Esto lo puedes hacer a través del análisis de Netflow, con Made4Flow, a través de las gráficas e identificar a través del Raw Data Report, qué IP tiene más tráfico y posiblemente sea víctima del ataque.

Dentro de Made4Flow, acceda, por ejemplo, a la Interfaz Gráfica por Aplicación y luego, haciendo clic en el puerto más utilizado, podrá identificar qué IP está siendo atacada.

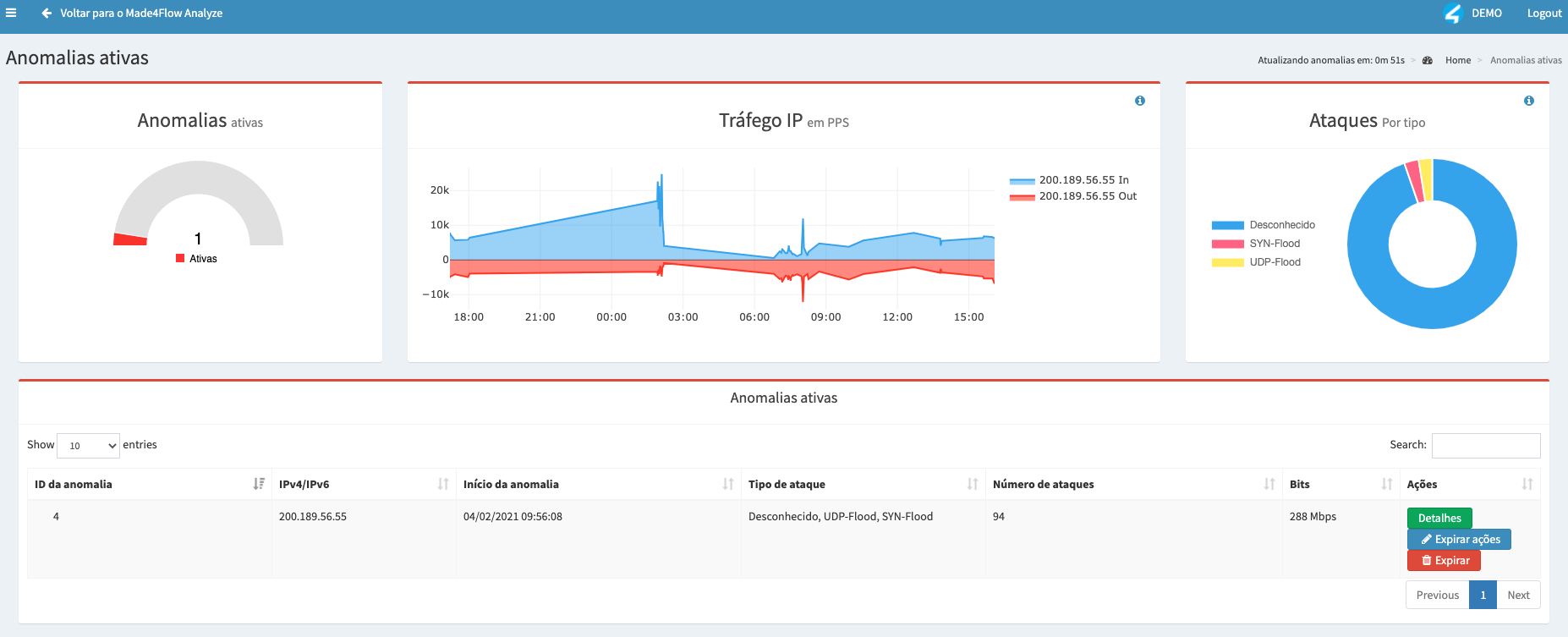

O a través de Made4Flow, simplemente accediendo al módulo Anti-DDoS -> Anomalías Activas

La IP atacada fue: 200.189.56.55 (Ejemplo)

2) Cree una ruta a blackhole o Null0

Después de identificar la IP atacada a través de Made4Flow, ahora es el momento de crear la ruta en su enrutador Huawei para reproducir efectivamente la IP en Blackhole.

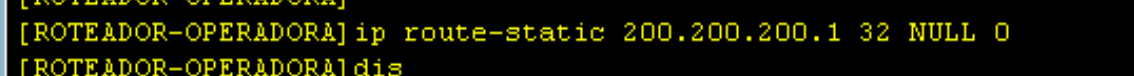

Supongamos que la IP atacada es 200.200.200.1, creemos la ruta de la siguiente manera

Comandos aplicados:

system-view

ip route-static 200.200.200.1 32 null 0

¡Después de aplicar la ruta que apunta a Null0, esta IP DEJARÁ DE FUNCIONAR!

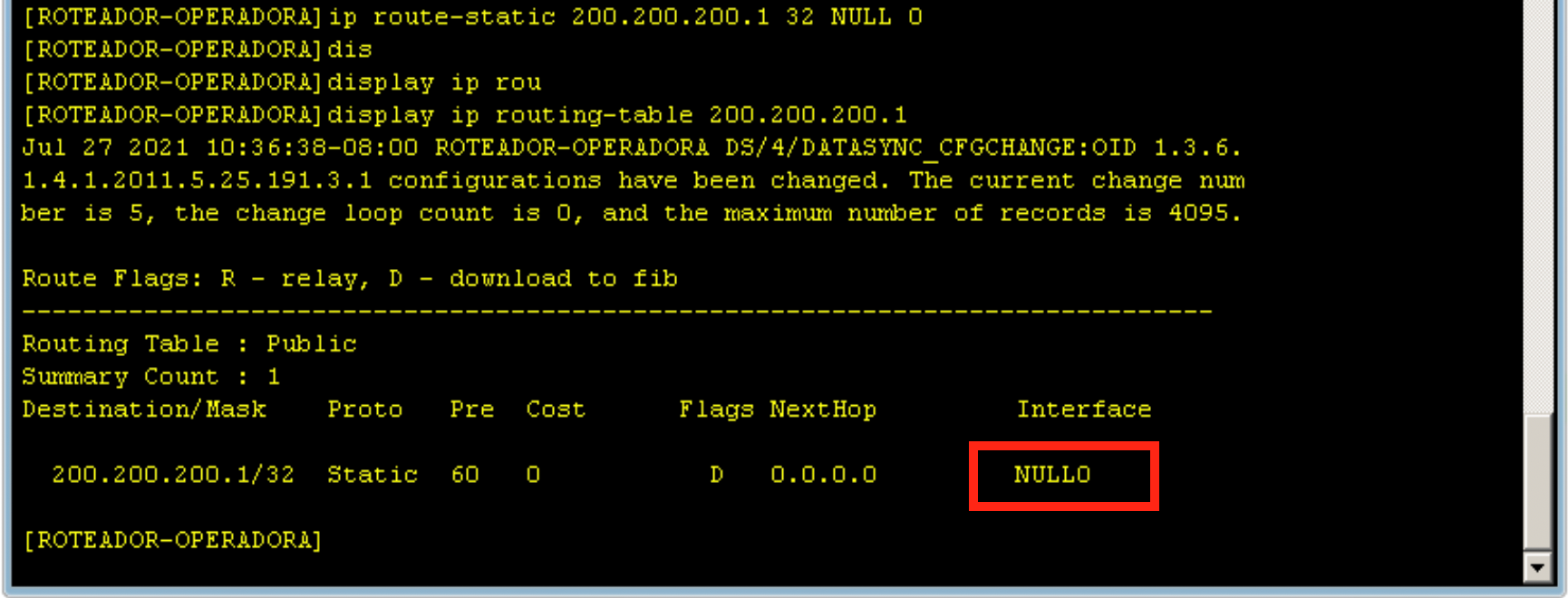

Puede verificar la ruta usando el comando de visualización:

Si la ruta tiene interfaz Null0, ya la estás enviando a Blackhole.

3 – Anuncie la IP en blackhole a través de BGP a sus operadores/upstreams

Después de identificar y bloquear la ruta, debe anunciar a través de BGP a sus operadores/upstreams.

Antes de la configuración, siempre se recomienda hablar con su Operador/Upstream para averiguar cuál es la comunidad BGP de Blackhole.

¡Se debe establecer la sesión BGP con su operador!

Para esto, tenemos algunos pasos:

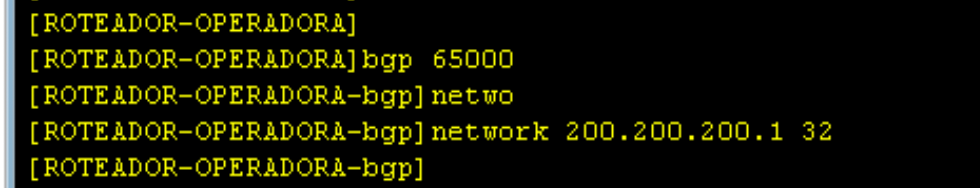

- Crear la red dentro de BGP

Para crear debe acceder a BGP y crear con el comando de red

Comandos:

System-view

bgp 65000

network 200.200.200.1 32

- Configurar una lista de prefijos/prefijos de ip con la IP atacada

Para configurar una política de ruta de una manera sencilla para enviar una IP, debe crear un prefijo de IP para usar dentro de la Route-policy

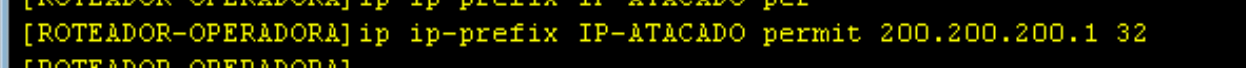

En nuestro ejemplo, donde se ataca la IP 200.200.200.1/32, usaremos el siguiente comando:

Comando: ip ip-prefix IP-ATACADO permit 200.200.200.1 32

- Configure su Route-Policy para enviar el anuncio de IP atacado

Antes de configurar la route-policy, identifica en qué nodo (secuencia) estará. Debe colocarlo en una posición que no tenga una denegación antes, como sugerencia, recomiendo ponerlo primero en la route-policy.

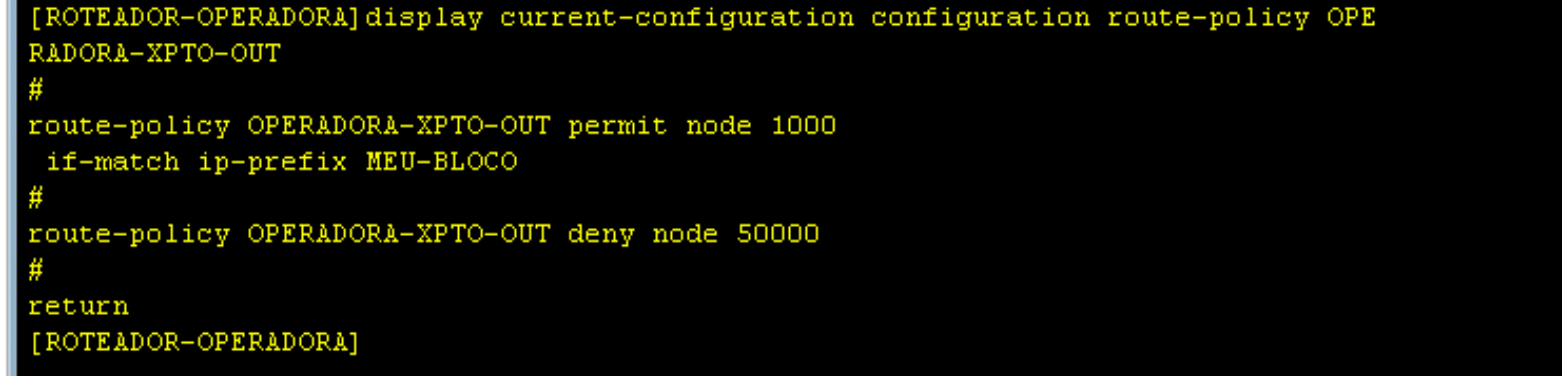

Para identificar el nombre correcto, mire su route-policy y evalúe el número, usando el comando:

Comando: display current-configuration configuration route-policy OPERADOR-XPTO-OUT

En nuestro caso será el nodo con un número inferior a 1000 el que se colocará antes que otras configuraciones. Se realizó la siguiente configuración:

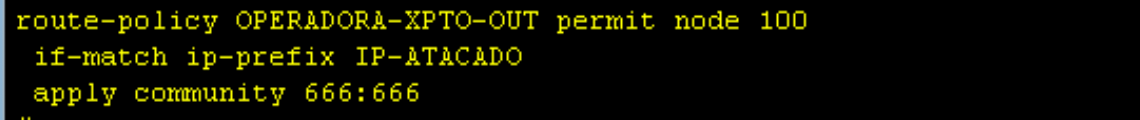

Comandos:

route-policy OPERADORA-XPTO-OUT permit node 100

if-match ip-prefix IP-ATACADO

apply community 666:666

Los comandos if-match hacen que el enrutador de Huawei verifique el prefijo IP, lo que indica que solo las direcciones IP dentro de la lista de prefijos se anunciarán a través de BGP. En el comando apply community, dice aplicar la comunidad BGP a las IP que coincidieron con el prefijo ip.

Nuestro operador XPTO utiliza BGP 666:666 de la comunidad para enviar tráfico a Blackhole

Sugerencia: ¡Hable con su operador para averiguar qué comunidad de agujero negro BGP utilizan!

Una vez hecho esto, la IP permanecerá en blackhole y se anunciará a su operador, el ataque cesará si se dirige a esta única IP.

La configuración completa se veía así:

bgp 65000

#

ipv4-family unicast

undo synchronization

network 200.200.200.0 255.255.252.0

network 200.200.200.1 255.255.255.255

#

route-policy OPERADORA-XPTO-OUT permit node 100

if-match ip-prefix IP-ATACADO

apply community 666:666

#

route-policy OPERADORA-XPTO-OUT permit node 1000

if-match ip-prefix MI-BLOQUE

#

route-policy OPERADORA-XPTO-OUT deny node 50000

#

ip ip-prefix MI-BLOQUE index 10 permit 200.200.200.0 22

ip ip-prefix IP-ATACADO index 10 permit 200.200.200.1 32

#

ip route-static 200.200.200.0 255.255.252.0 NULL0

ip route-static 200.200.200.1 255.255.255.255 NULL0

Automatizando con Made4Flow

Con Made4Flow es posible automatizar el proceso de anuncio de agujero negro de las IP atacadas.

Para eso necesitamos:

- Configurar sesión BGP entre Edge Router y Made4Flow

Para configurar la sesión BGP entre el enrutador y Made4Flow, debe crear una política de ruta y luego la sesión BGP

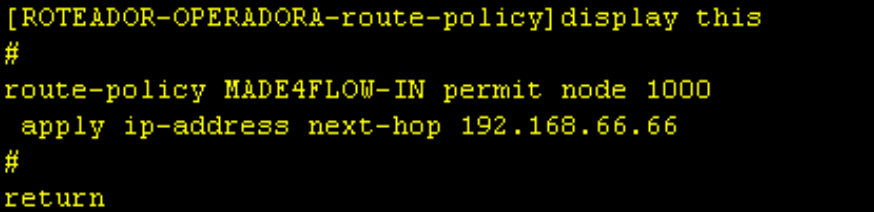

Para configurar la route-policy:

Comando: route-policy MADE4FLOW-IN permit node 1000

apply ip-address next-hop 192.168.66.66

En este caso, es necesario agregar Next-hop manualmente en el enrutador.

Dentro de Made4Flow, ya puede anunciarse con la comunidad BGP y Next-hop correcta si lo prefiere.

- Configurar Made4Flow para enviar a través de Acciones

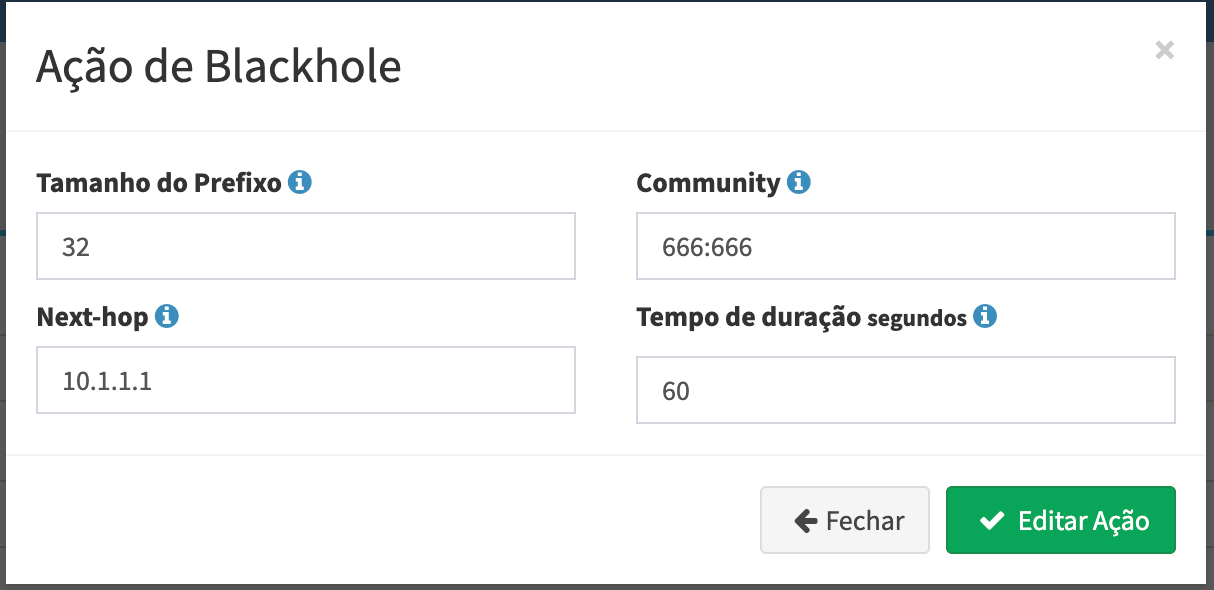

Dentro del Módulo Anti-DDoS, puede acceder al menú: Acciones y Respuestas y configurar la respuesta para enviar el Blackhole con la comunidad BGP correcta:

- Configure el enrutador para enviar a los operadores

Para configurar el envío a operadores/aguas arriba, debe configurarlo para que la comunidad BGP se identifique en el caso de coincidencia de la política de ruta saliente.

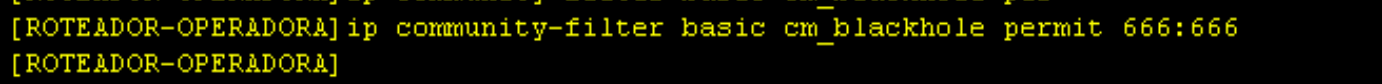

Para esto necesitamos configurar un filtro de community-filter

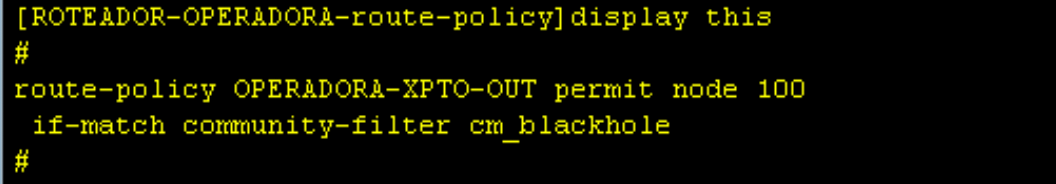

El siguiente paso es configurar la política de ruta de su operador/aguas arriba, como en el envío del agujero negro, pero ahora haciendo coincidir la comunidad en el caso de coincidencia, como en nuestra configuración:

Para verificar si está enviando el anuncio al operador, use los comandos:

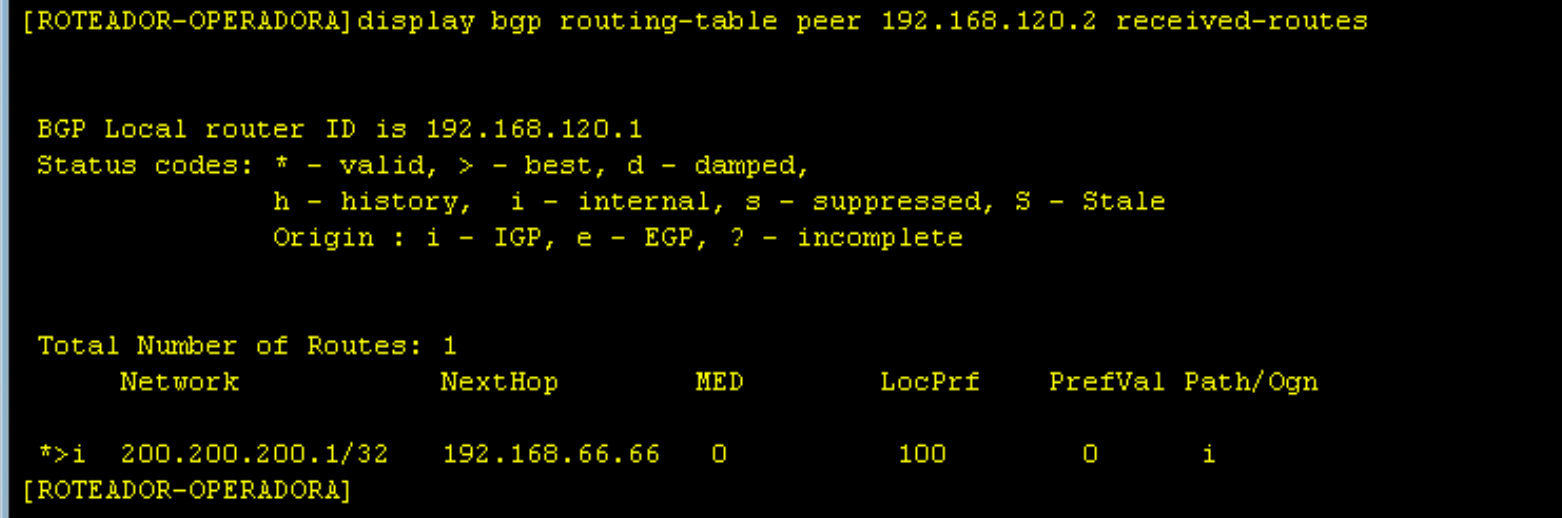

Compruebe si recibe de Made4Flow

Comando: display bgp routing-table peer 192.168.120.2 received-routes

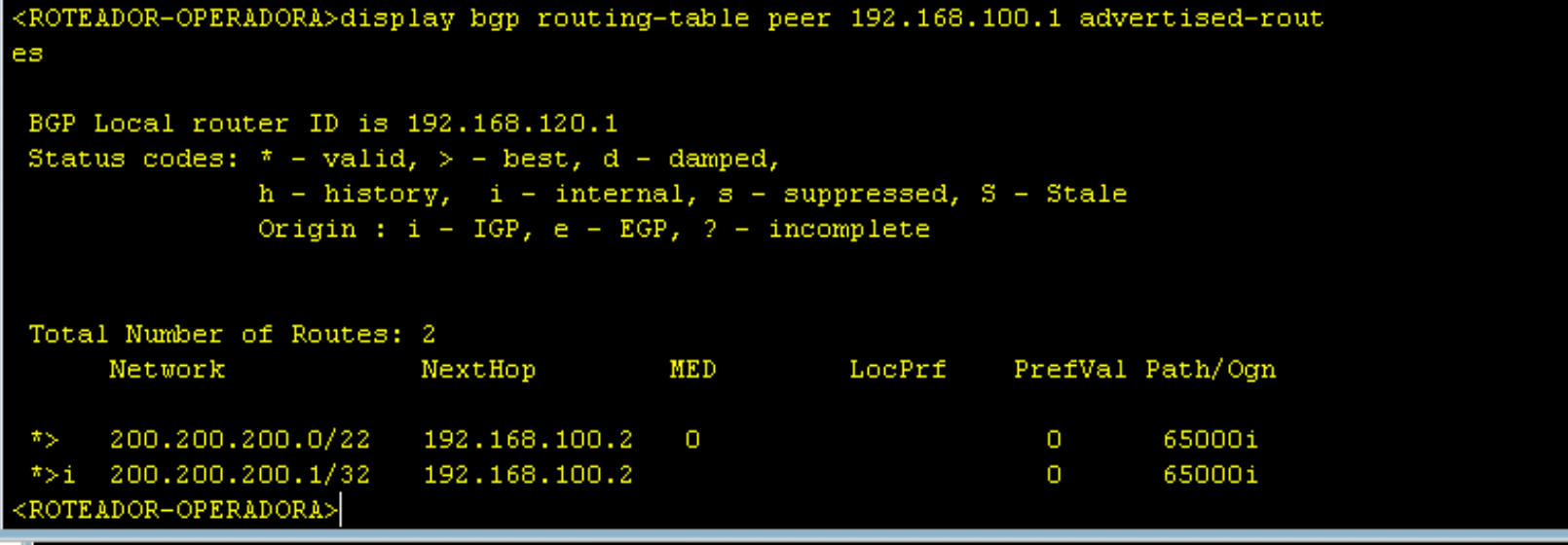

Y si vas a enviar al transportista:

Comando: display bgp routing-table peer 192.168.100.1 advertised-route

Una vez realizados estos ajustes, la automatización de Made4Flow está lista. Al recibir un ataque, Made4Flow ahora puede enviar esta ruta a Blackhole.

Para hacerlo más fácil, tenemos el video a continuación, que muestra en la práctica cómo configurar el Router Huawei con Blackhole.

Si tiene alguna pregunta, no dude en contactarnos a través de WhatsApp, redes sociales o correo electrónico.

Hasta la próxima.